жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

д»ҠеӨ©е°ұи·ҹеӨ§е®¶иҒҠиҒҠжңүе…іCVE-2018-17612зҡ„жјҸжҙһеҲҶжһҗжҳҜжҖҺж ·зҡ„пјҢеҸҜиғҪеҫҲеӨҡдәәйғҪдёҚеӨӘдәҶи§ЈпјҢдёәдәҶи®©еӨ§е®¶жӣҙеҠ дәҶи§ЈпјҢе°Ҹзј–з»ҷеӨ§е®¶жҖ»з»“дәҶд»ҘдёӢеҶ…е®№пјҢеёҢжңӣеӨ§е®¶ж №жҚ®иҝҷзҜҮж–Үз« еҸҜд»ҘжңүжүҖ收иҺ·гҖӮ

еҪ“з”ЁжҲ·еңЁе®үиЈ…жЈ®жө·еЎһе°”зҡ„HeadSetupиҪҜ件时пјҢеҫҲе°‘жңүдәәзҹҘйҒ“иҝҷдёӘиҪҜ件иҝҳдјҡеңЁвҖңеҸ—дҝЎд»»зҡ„ж №иҜҒд№ҰйўҒеҸ‘жңәжһ„еӯҳеӮЁеә“вҖқдёӯе®үиЈ…дёҖдёӘж №иҜҒд№ҰгҖӮйҷӨжӯӨд№ӢеӨ–пјҢе®ғиҝҳдјҡе®үиЈ…дёҖдёӘеҠ еҜҶзүҲжң¬зҡ„иҜҒд№Ұз§Ғй’ҘпјҢиҖҢиҝҷжҳҜдёҖз§ҚйқһеёёдёҚе®үе…Ёзҡ„иЎҢдёәгҖӮ

жІЎй”ҷпјҢиҝҷз§ҚиҜҒд№ҰеҸҠе…¶еҜ№еә”зҡ„з§Ғй’ҘеҜ№дәҺд»»дҪ•е®үиЈ…дәҶиҝҷж¬ҫиҪҜ件зҡ„з”ЁжҲ·жқҘиҜҙйғҪжҳҜзӣёеҗҢзҡ„гҖӮиҝҷж ·дёҖжқҘпјҢж”»еҮ»иҖ…е°ұеҸҜд»ҘеңЁжҲҗеҠҹи§ЈеҜҶеҜҶй’Ҙд№ӢеҗҺпјҢйўҒеҸ‘дёҖдёӘе…¶д»–зҪ‘з«ҷеҹҹеҗҚдёӢзҡ„дјӘйҖ иҜҒд№ҰдәҶпјҢиҖҢжӯӨж—¶пјҢеҪ“з”ЁжҲ·и®ҝй—®дәҶиҝҷдәӣзҪ‘з«ҷзҡ„ж—¶еҖҷпјҢж”»еҮ»иҖ…е°ҶиғҪеӨҹйҖҡиҝҮжү§иЎҢдёӯй—ҙдәәж”»еҮ»жқҘе—…жҺўзӣ®ж Үз”ЁжҲ·зҡ„зҪ‘з»ңйҖҡдҝЎжөҒйҮҸгҖӮ

и§Јжһ„

иҷҪ然иҝҷдәӣиҜҒд№Ұж–Ү件дјҡеңЁз”ЁжҲ·еҚёиҪҪHeadSetupиҪҜ件时被еҲ йҷӨпјҢдҪҶжҳҜеҸҜдҝЎд»»зҡ„ж №иҜҒд№ҰеҚҙдёҚдјҡ被移йҷӨгҖӮиҝҷе°ҶдҪҝеҫ—жӢҘжңүжӯЈзЎ®з§Ғй’Ҙзҡ„ж”»еҮ»иҖ…еңЁзӣ®ж Үз”ЁжҲ·еҚёиҪҪдәҶHeadSetupиҝҷж¬ҫиҪҜ件д№ӢеҗҺпјҢ继з»ӯе®һзҺ°е—…жҺўж”»еҮ»гҖӮ

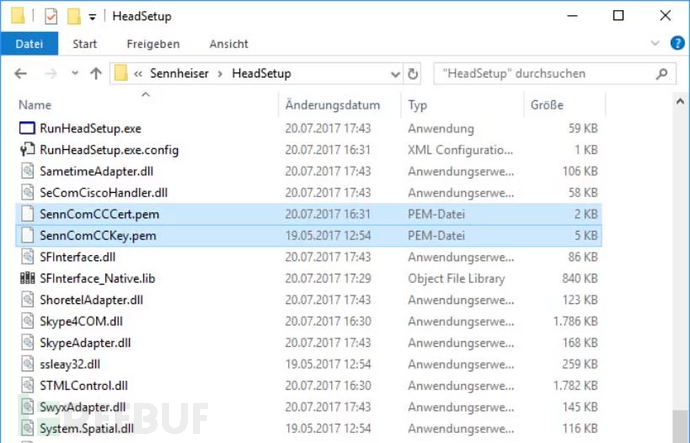

еҪ“HeadSetupе®үиЈ…е®ҢжҲҗд№ӢеҗҺпјҢе®ғдјҡеңЁзӣ®ж Үи®Ўз®—жңәдёӯеӯҳж”ҫдёӨдёӘиҜҒд№ҰгҖӮиҜҘиҪҜ件дјҡдҪҝз”ЁиҝҷдәӣиҜҒд№Ұд»ҘеҸҠTLSеҠ еҜҶзҡ„WebеҘ—жҺҘеӯ—жқҘдёҺиҖіжңәйҖҡдҝЎгҖӮ第дёҖдёӘиҜҒд№ҰеҗҚдёәSennComCCCert.pemпјҢе®ғжҳҜдёҖдёӘж №иҜҒд№ҰпјҢиҖҢSennComCCKey.pemжҳҜиҜҒд№Ұзҡ„з§Ғй’ҘгҖӮ

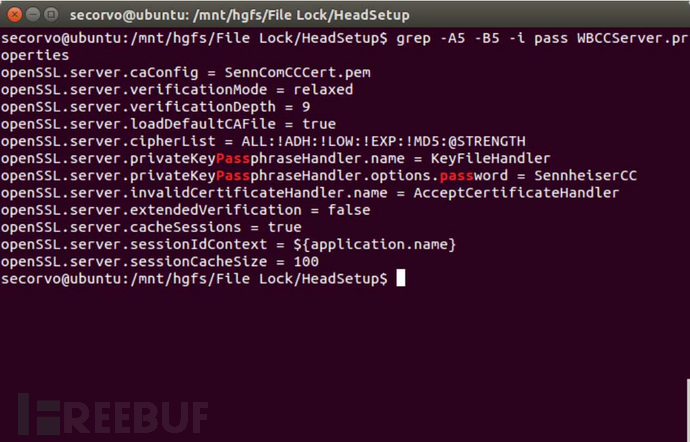

з ”з©¶дәәе‘ҳеңЁеҲҶжһҗиҝҷдёӘз§Ғй’Ҙж–Ү件时еҸ‘зҺ°пјҢе®ғйҮҮз”ЁдәҶAES-128-CBCеҠ еҜҶпјҢиҖҢдё”йңҖиҰҒжүҫеҲ°жӯЈзЎ®зҡ„еҜҶз ҒжүҚиғҪи§ЈеҜҶгҖӮз”ұдәҺHeadSetupзЁӢеәҸеҗҢж ·йңҖиҰҒдҪҝз”ЁиҝҷдёӘи§ЈеҜҶеҜҶй’ҘпјҢеӣ жӯӨиҝҷдёӘеҜҶз ҒиӮҜе®ҡеӯҳеӮЁеңЁиҪҜ件йҮҢзҡ„жҹҗдёӘең°ж–№пјҢз ”з©¶еҗҺеҸ‘зҺ°еҜҶз ҒеӯҳеӮЁеңЁдёҖдёӘеҗҚеҸ«WBCCListener.dllзҡ„ж–Ү件йҮҢгҖӮ

з ”з©¶дәәе‘ҳи§ЈйҮҠз§°пјҡвҖңдёәдәҶи§ЈеҜҶз§Ғй’Ҙж–Ү件пјҢжҲ‘们йңҖиҰҒеј„жё…жҘҡе®ғжүҖдҪҝз”Ёзҡ„еҠ еҜҶз®—жі•д»ҘеҸҠеҜҶй’ҘпјҢжҲ‘们йҰ–е…ҲзҢңжөӢпјҢдҫӣеә”е•ҶйҮҮз”Ёзҡ„жҳҜеёёи§Ғзҡ„AESеҠ еҜҶз®—жі•пјҲCBCжЁЎејҸпјҢ128дҪҚеҜҶй’ҘпјүгҖӮеңЁHeadSetupе®үиЈ…зӣ®еҪ•еҶ…пјҢжҲ‘们еҸӘеҸ‘зҺ°дәҶдёҖж®өеҸҜжү§иЎҢд»Јз ҒдёӯеҢ…еҗ«жңүж–Ү件еҗҚвҖҳSennComCCKey.pemвҖҷе’ҢDLLж–Ү件вҖҳWBCCListener.dllвҖҷгҖӮжҲ‘们жҗңзҙўдәҶиҝҷдёӘDLLдёӯеҢ…еҗ«вҖңAESвҖқзҡ„еӯ—з¬ҰдёІпјҢжңҖз»ҲеҸ‘зҺ°дәҶAES-128.cbcзҡ„ж Үеҝ—пјҢиҖҢдё”иҝҳжҳҜд»ҘжҳҺж–ҮеҪўејҸеӯҳеӮЁзҡ„гҖӮвҖқ

еңЁжҠҠи§ЈеҜҶз§Ғй’ҘиҪ¬жҚўдёәж ҮеҮҶOpenSSL PEMд№ӢеҗҺпјҢз ”з©¶дәәе‘ҳиҝҳйңҖиҰҒдёҖдёӘеҜҶз ҒжқҘдҪҝз”Ёе®ғгҖӮиҝҷдёӘеҜҶз ҒеӯҳеӮЁеңЁдёҖдёӘеҗҚеҸ«WBCCServer.propertiesзҡ„ж–Ү件дёӯпјҡ

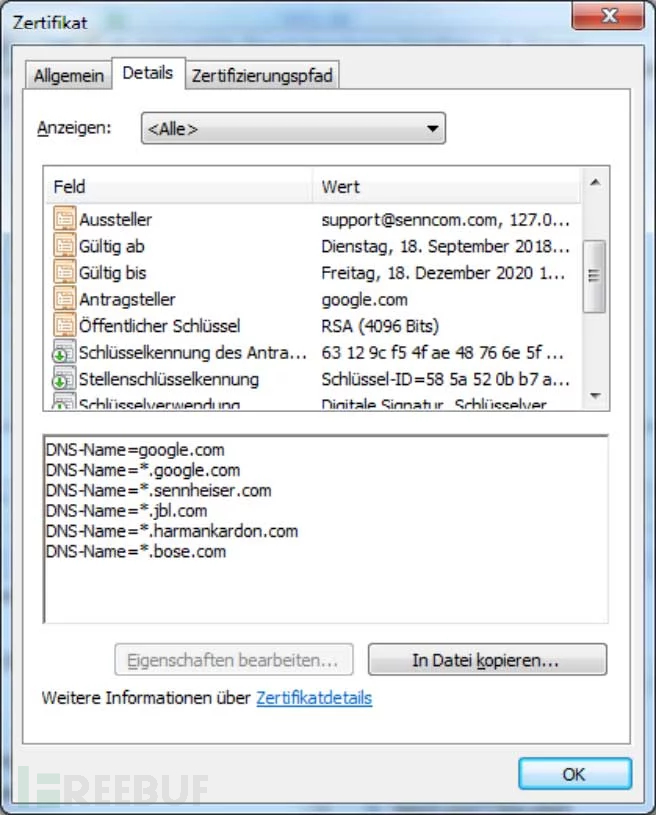

еҫ—еҲ°дәҶи®ҝй—®ж №иҜҒд№Ұзҡ„з§Ғй’Ҙд№ӢеҗҺпјҢз ”з©¶дәәе‘ҳе°ұеҸҜд»Ҙз”ҹжҲҗеӨ§йҮҸеҸҜз”ЁдәҺеҜ№google.comгҖҒsennheiser.comгҖҒд»ҘеҸҠе…¶д»–иҖіжңәеҺӮе•Ҷзҡ„жөҒйҮҸиҝӣиЎҢзӯҫеҗҚзҡ„иҜҒд№ҰдәҶпјҢжҜ”еҰӮиҜҙjbl.comгҖҒharmankardon.comе’Ңbose.comзӯүзӯүгҖӮ

з”ұдәҺиҝҷдёӘиҜҒд№ҰдҪҝз”Ёзҡ„зӣёеҗҢз§Ғй’ҘеҲӣе»әзҡ„пјҢйӮЈд№Ҳе…¶д»–и®ҫеӨҮеҗҢж ·д№ҹж— жі•е№ёе…ҚгҖӮжҺҘдёӢжқҘпјҢж”»еҮ»иҖ…е°ҶиғҪеӨҹеҲ©з”ЁиҝҷдёӘиҜҒд№ҰжқҘжү§иЎҢдёӯй—ҙдәәж”»еҮ»пјҢжңҖз»Ҳе®һзҺ°жӢҰжҲӘе’ҢзҜЎж”№з”ЁжҲ·и®ҝй—®зӣ®ж Үз«ҷзӮ№зҡ„йҖҡдҝЎжөҒйҮҸгҖӮ

иҝҷд№ҹе°ұж„Ҹе‘ізқҖпјҢж”»еҮ»иҖ…иҝҳеҸҜд»ҘеҲӣе»ә银иЎҢзҪ‘з«ҷзҡ„дјӘйҖ иҜҒд№ҰпјҢ然еҗҺзӘғеҸ–зӣ®ж Үз”ЁжҲ·зҡ„зҪ‘银зҷ»еҪ•еҮӯиҜҒгҖҒдҝЎз”ЁеҚЎдҝЎжҒҜе’Ңе…¶д»–ж•Ҹж„ҹдҝЎжҒҜгҖӮ

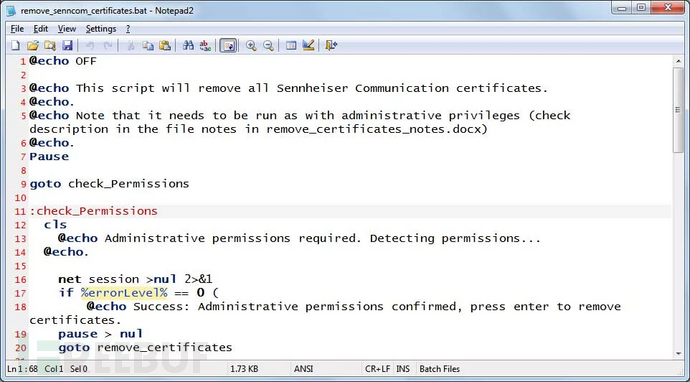

зӣ®еүҚпјҢз ”з©¶дәәе‘ҳе·Із»Ҹе°Ҷзӣёе…ій—®йўҳдёҠжҠҘз»ҷдәҶжЈ®жө·еЎһе°”е…¬еҸёпјҢиҜҘжјҸжҙһеҲҶй…ҚеҲ°зҡ„IDдёәCVE-2018-17612гҖӮжЈ®жө·еЎһе°”е…¬еҸёд№ҹиЎЁзӨәпјҢжӣҙж–°зүҲжң¬е°ҶеңЁ12жңҲеҲқеҸ‘еёғпјҢжӣҙж–°зүҲжң¬е°Ҷ移йҷӨеҸҜдҝЎд»»зҡ„ж №иҜҒд№ҰпјҢ并确дҝқеңЁиҪҜ件еҚёиҪҪд№ӢеҗҺдёҚдјҡйҒ—з•ҷд»»дҪ•иҜҒд№ҰгҖӮ

дёҺжӯӨеҗҢж—¶пјҢжЈ®жө·еЎһе°”иҝҳеҸ‘еёғдәҶдёҖд»ҪBatchж–Ү件пјҢе№ҝеӨ§з”ЁжҲ·еҸҜд»ҘдҪҝз”ЁиҜҘж–Ү件жқҘ移йҷӨзӣёе…іиҜҒд№ҰгҖӮз ”з©¶дәәе‘ҳејәзғҲе»әи®®е®үиЈ…дәҶHeadSetupзҡ„з”ЁжҲ·е°Ҫеҝ«иҝҗиЎҢиҜҘи„ҡжң¬жқҘдҝқжҠӨиҮӘе·ұзҡ„е®үе…ЁгҖӮ

еҫ®иҪҜж–№йқўд№ҹеҸ‘еёғдәҶзӣёе…ізҡ„е®үе…Ёе…¬е‘ҠпјҲADV180029пјү,并解йҮҠз§°пјҢеҫ®иҪҜе·Із»ҸеҸ‘еёғдәҶжӣҙж–°зүҲжң¬зҡ„еҸҜдҝЎиҜҒд№ҰеҲ—иЎЁпјҢ并д»ҺеҺҹе…ҲеҲ—иЎЁдёӯ移йҷӨдәҶзӣёе…ізҡ„жҒ¶ж„ҸиҜҒд№ҰгҖӮ

зңӢе®ҢдёҠиҝ°еҶ…е®№пјҢдҪ 们еҜ№CVE-2018-17612зҡ„жјҸжҙһеҲҶжһҗжҳҜжҖҺж ·зҡ„жңүиҝӣдёҖжӯҘзҡ„дәҶи§Јеҗ—пјҹеҰӮжһңиҝҳжғідәҶи§ЈжӣҙеӨҡзҹҘиҜҶжҲ–иҖ…зӣёе…іеҶ…е®№пјҢиҜ·е…іжіЁдәҝйҖҹдә‘иЎҢдёҡиө„и®Ҝйў‘йҒ“пјҢж„ҹи°ўеӨ§е®¶зҡ„ж”ҜжҢҒгҖӮ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ