burpsuite的基础应用-暴力破解

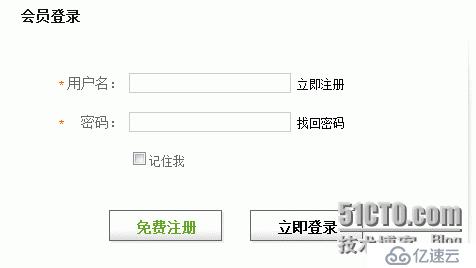

登陆某一站点http://www.XXXX.cn/login.php其注册页面如下

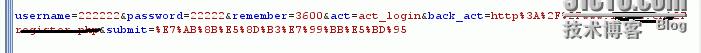

1.开启Proxy抓包,随机(猜想)尝试用户名密码,,显示如下

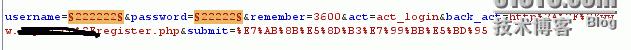

2.send-to-intruder,intruder-positions,去掉多余的加载字典位置,auto$密码用户名

Attack type-Battering(一个字典同时匹配两个加载位置)

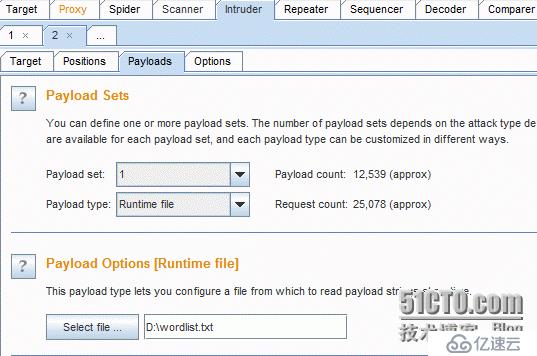

3.Payload Set-type-rumtime file(选择加载自己的字典),payload option 加载自己的字典 (英文子目录下,英文文件名)

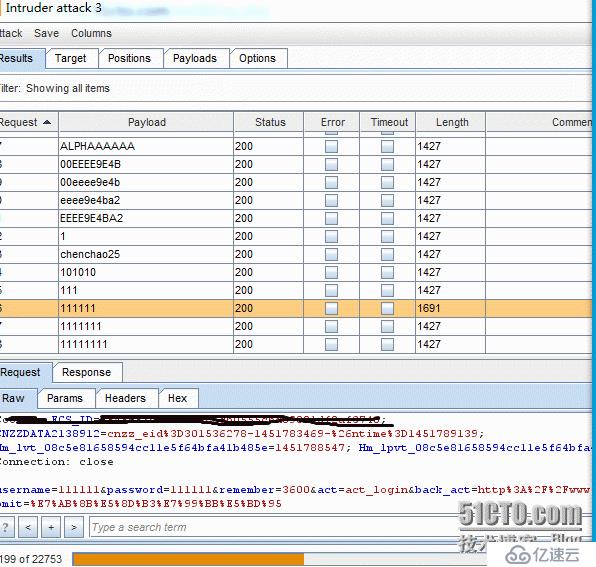

4.start-attack

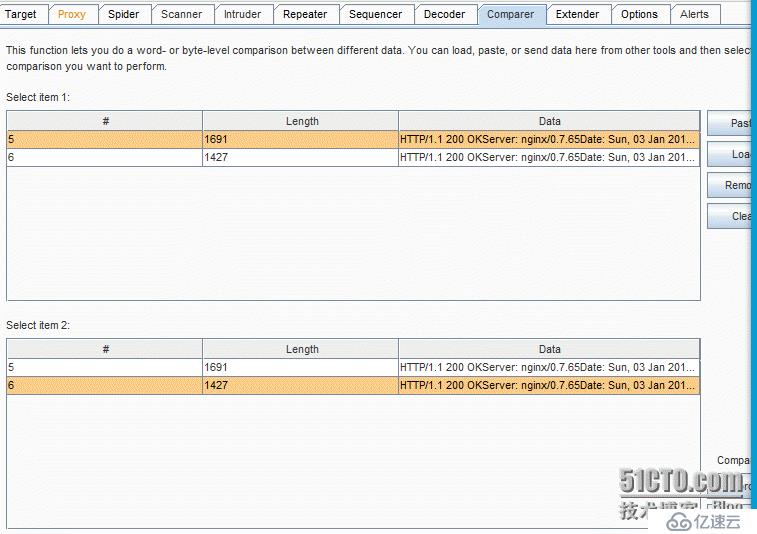

5.查找不一样的长度值进行比较, 此处明显的有1691与1427 ,右击send-to-comparer(response)

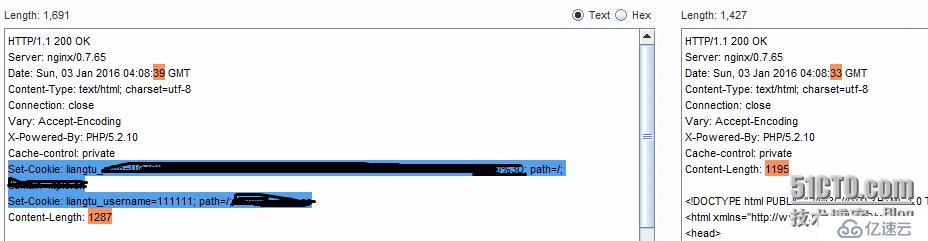

下角点击word看对比,如下

出现COOKIE值,说明111111是密码(同时也是用户名)。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。