由于sql2012有一个远程的漏洞,现在需要修复它,是公司一个乙方给做的项目用了sql还扯皮了很久到底谁来打补丁,哎现在的乙方都是大爷了,于是自己网上找了很多资料,把自己打补丁的经过记录写下来(我是在虚拟机安装的,由于还没确定是有、由那方来安装)。

如果 Microsoft SQL Server Reporting Services 错误地处理页面请求,则存在远程代码执行漏洞。 成功利用此漏洞的***者可以在报表服务器服务帐户的上下文中执行代码。 若要了解有关该漏洞的详细信息,请查询 CVE-2020-0618 获取。

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0618 官方的漏洞详细介绍

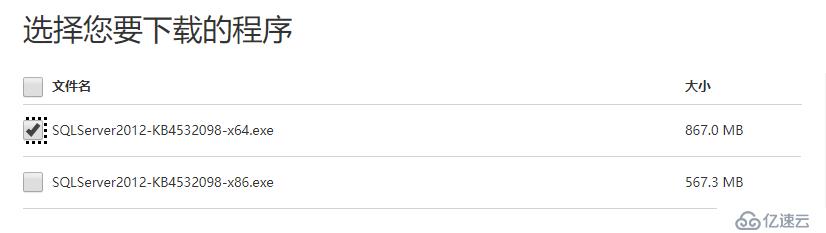

https://support.microsoft.com/zh-cn/help/4532098/security-update-for-sql-server-2012-sp4-gdr 下载漏洞安装包里面介绍了有个条件就是:若要应用此更新,您必须安装 SQL Server 2012 SP4 或任何 SQL Server 2012 SP4 GDR 版本,并通过此 SQL Server 2012 SP4 GDR。所以我们要先下载sp4安装这个才能打上这个漏洞。

https://docs.microsoft.com/zh-cn/archive/blogs/sqlreleaseservices/sql-server-2012-service-pack-4-sp4-released sp4的介绍

https://www.microsoft.com/zh-CN/download/details.aspx?id=56040 sp4的下载地址 我的64位的

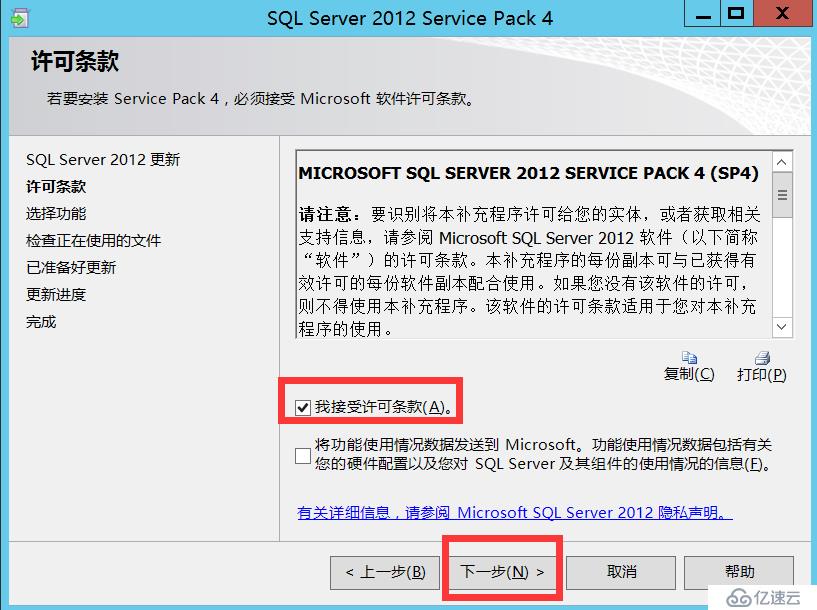

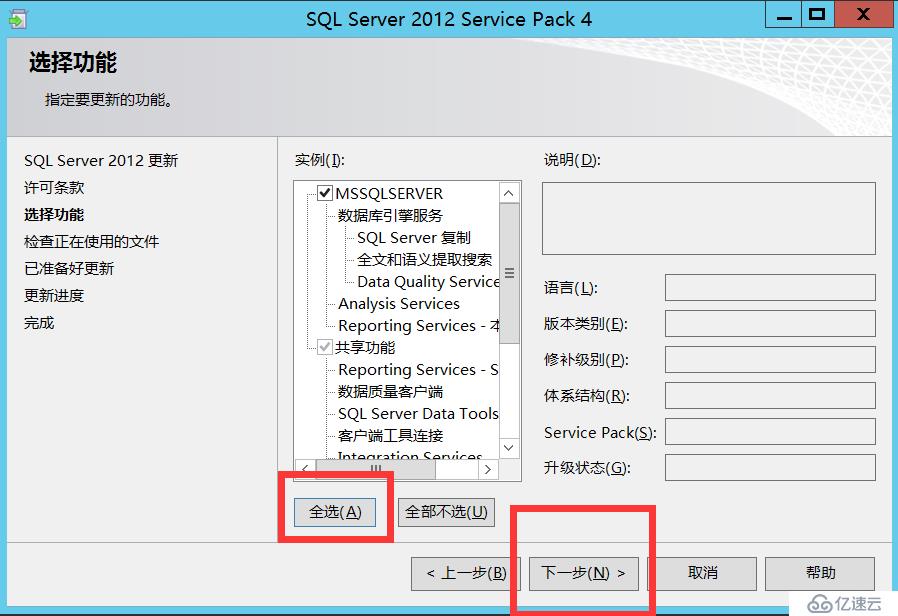

安装上面的那个sp4包直接双击安装

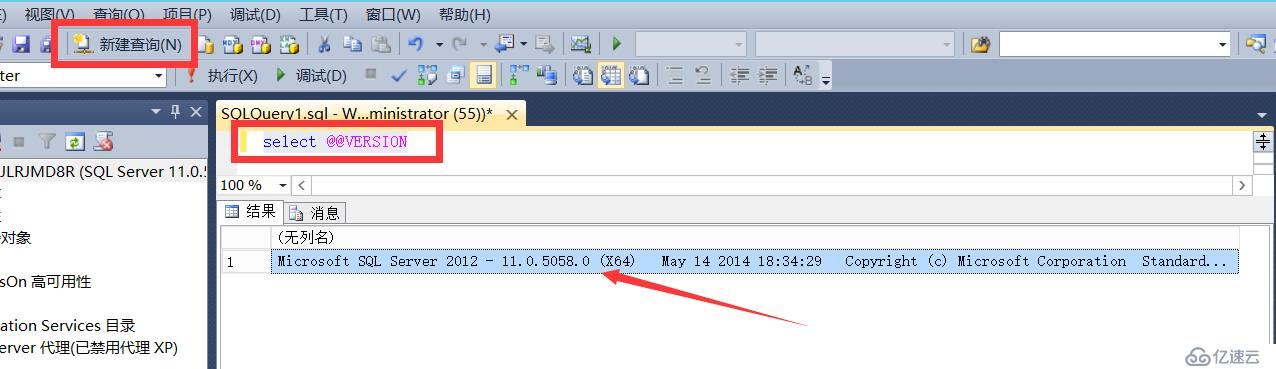

先查看我的sql2012的版本如图所示(这是什么都没有安装前的版本注意观察每次都不一样):

SELECT @@VERSION #查看版本在新建查询里面执行

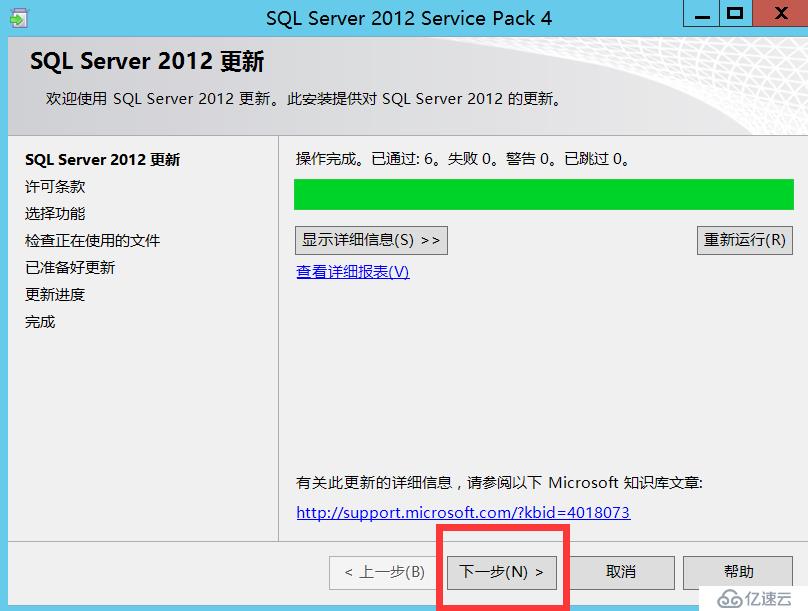

开始安装 双击

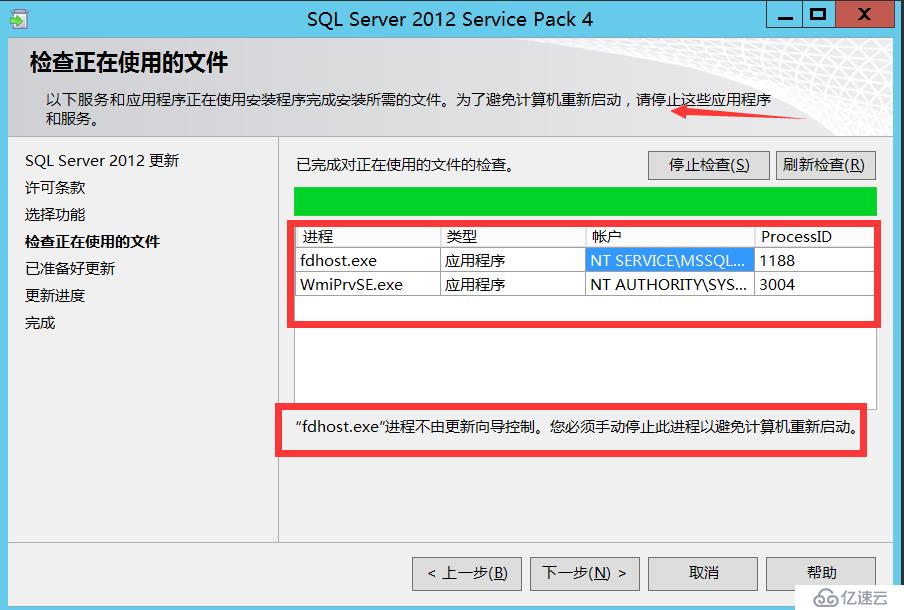

到下一步就要看提示了要停止几个服务。

转到服务看这个是停止的不用管他

这个也是停止的

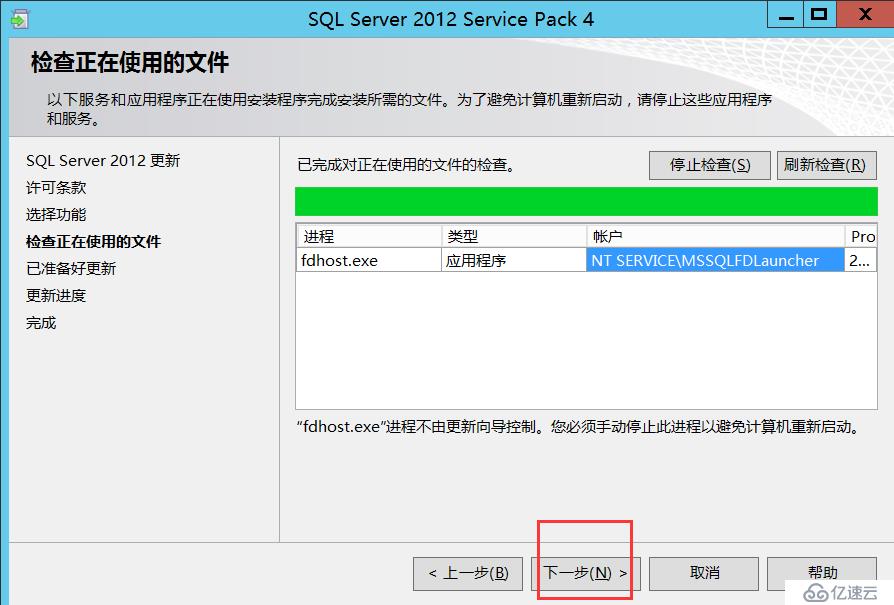

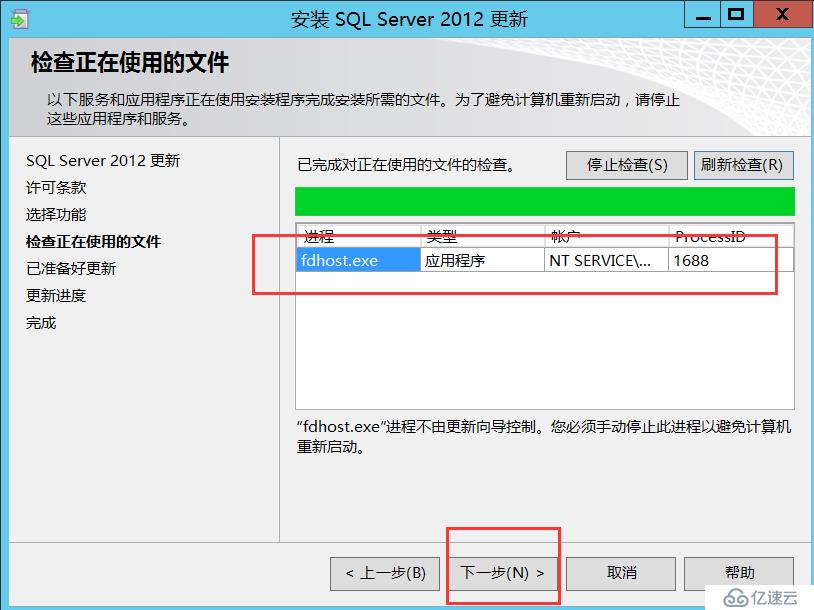

先把它说的进程杀了

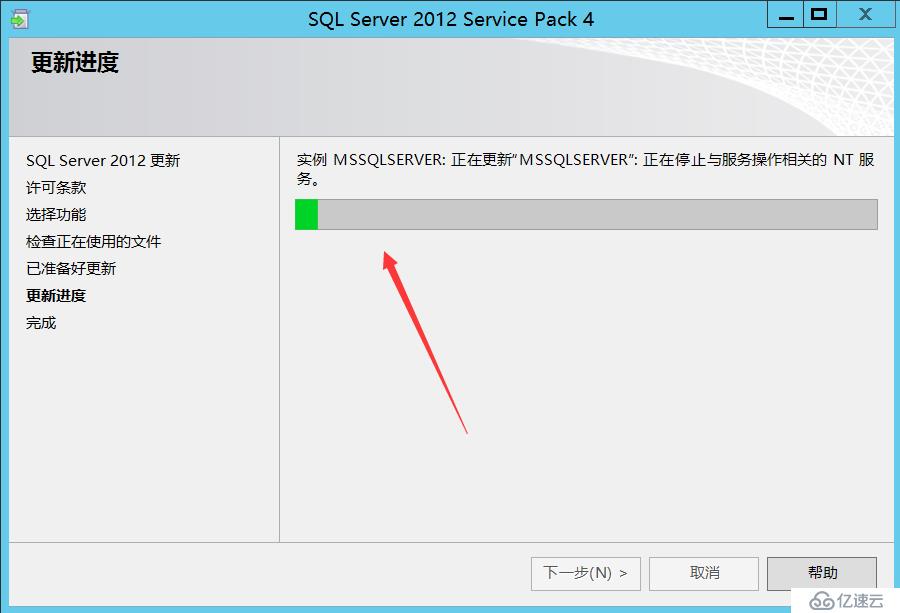

等待

最后 关闭重启系统

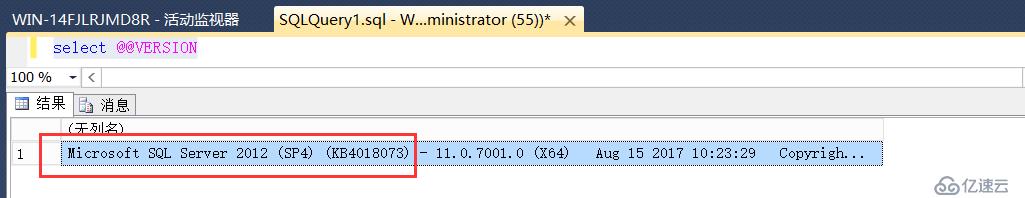

安装那个漏洞,这之前我们查一下版本有什么变化,多了一个sp4

http://www.microsoft.com/download/details.aspx?FamilyID=b09d2a89-b1f4-4571-b3db-037389beee58 下载漏洞的包

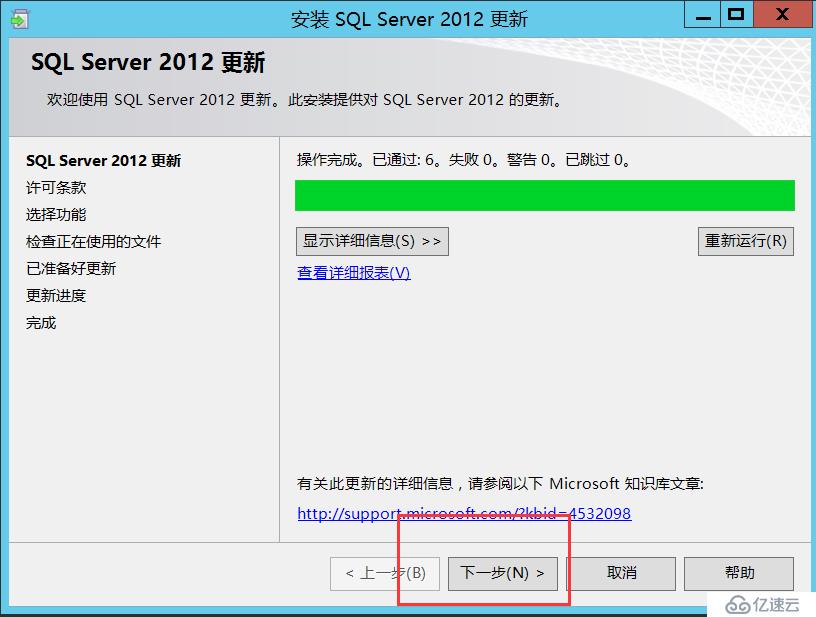

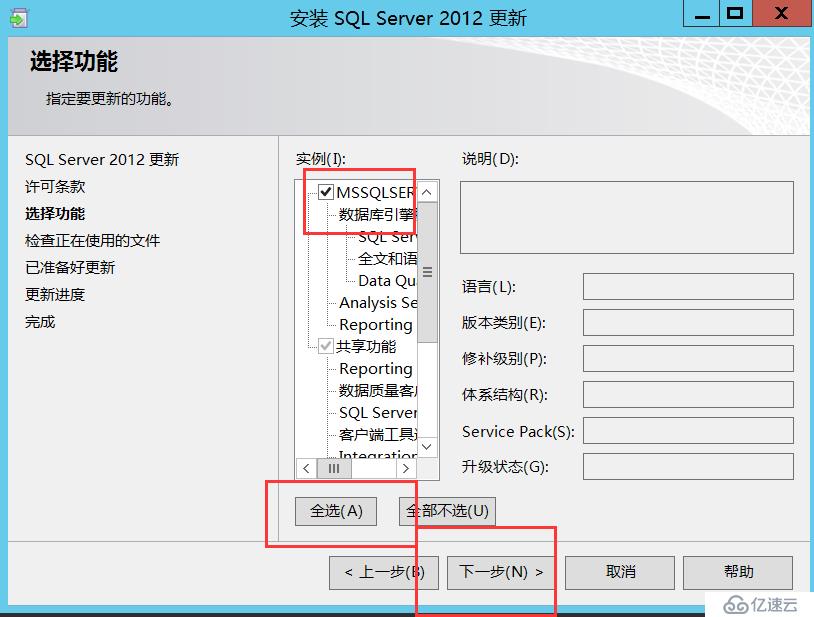

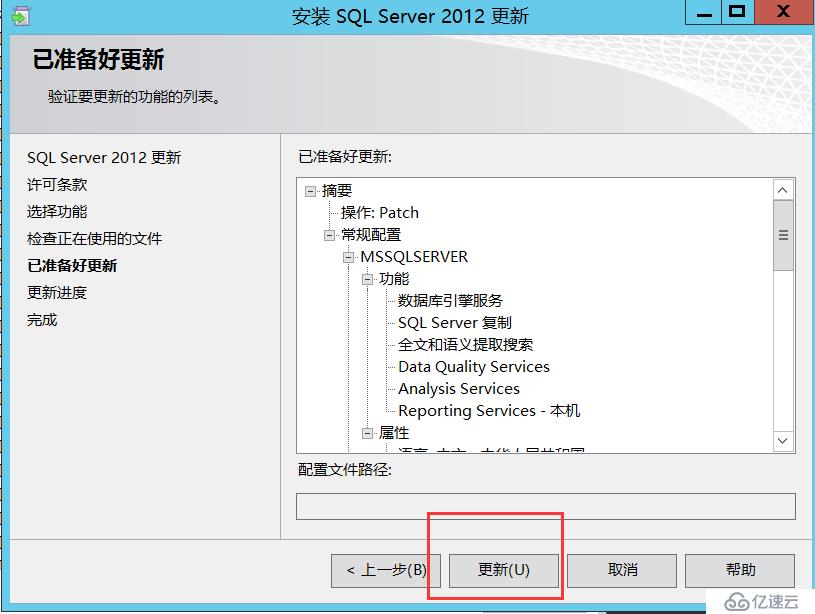

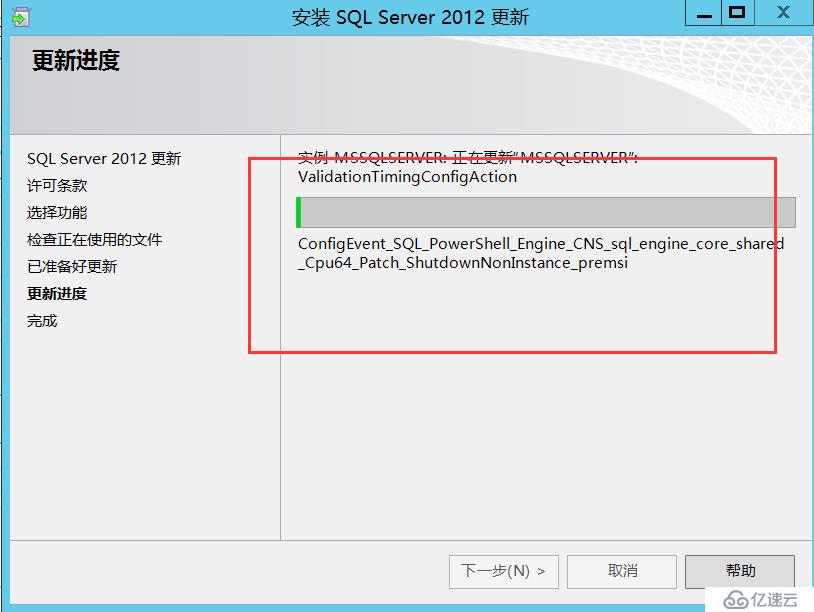

双击 进行安装

结束提示的进程号

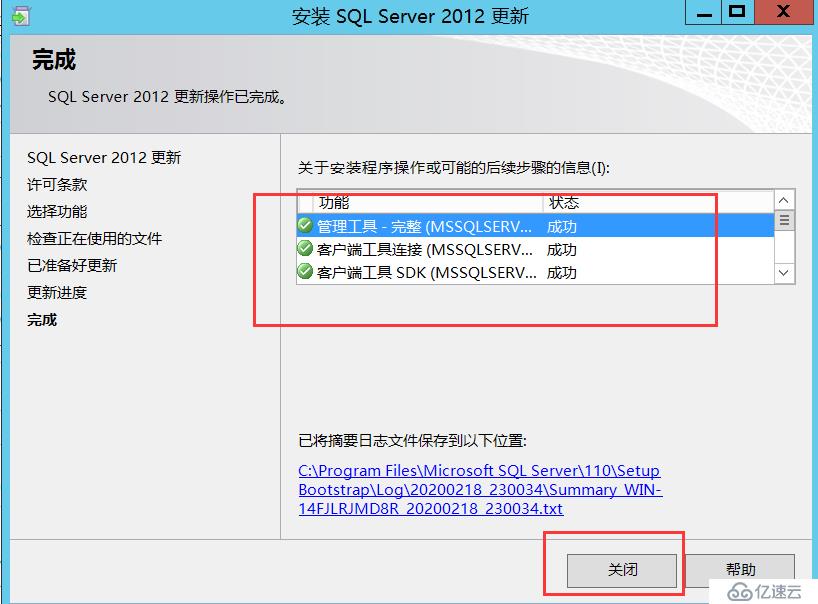

更新完成 最后看下版本怎么变化的,重启系统后看

到这我们就完成了这个漏洞的更新补丁,很晚了睡觉了。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。