这次讲Firepower系列,主要是ASA比较熟悉了,不会的也能查文档。FMC很多操作真是慢慢熟悉。

一些基本的操作之前有讲:

https://blog.51cto.com/9272543/2397002

使用脚本修改FMC的IP地址

sudo /usr/local/sf/bin/configure-network

FTD使用configure network和configure manager。

一: License

先说license,一种是传统license (classic license),NGIPSv, ASA with FirePOWER使用这些license。

而新的FTD全部使用smart license。

Smart license 组成部分:Base, Threat, Malware, URLfiltering。

其中Base license,包括了user认证,应用识别。

Threat license,包括IPS 策略(这是firepower最核心的东西)

Malware:其实就是AMP,还有可以结合杀毒软件的AMP Threat Grid。

URL filter:网页链接过滤,没啥好说的。

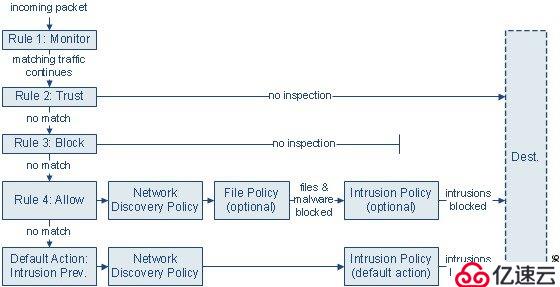

二:整体策略结构

那么多思科文档,连这个都没有!只有一个这个

但完全没说security intelligence, SSL policy等。

初学的话简直没法看,qyt总结的非常好。

Security Intelligence --> SSL policy (optional if you want to decrypt traffic) --> Network Analysis policy --> Access Control Policy --> Network Discovery Policy --> File policy --> Intrusion policy ---> Default action intrusion policy

如果你光看FMC的配置界面,你是完全想不到是这个逻辑顺序的。。。

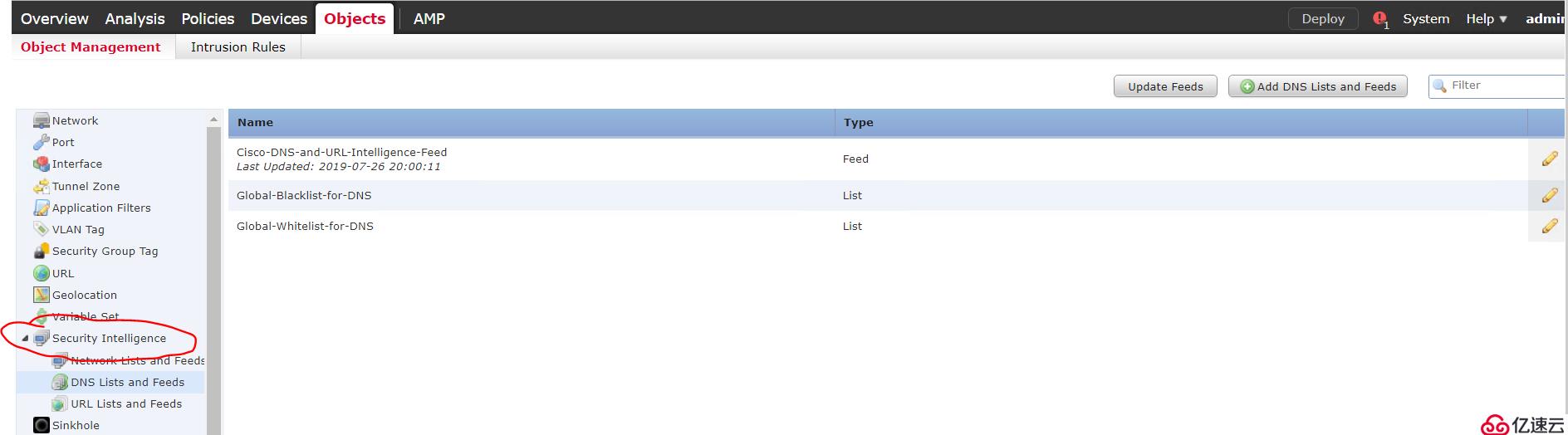

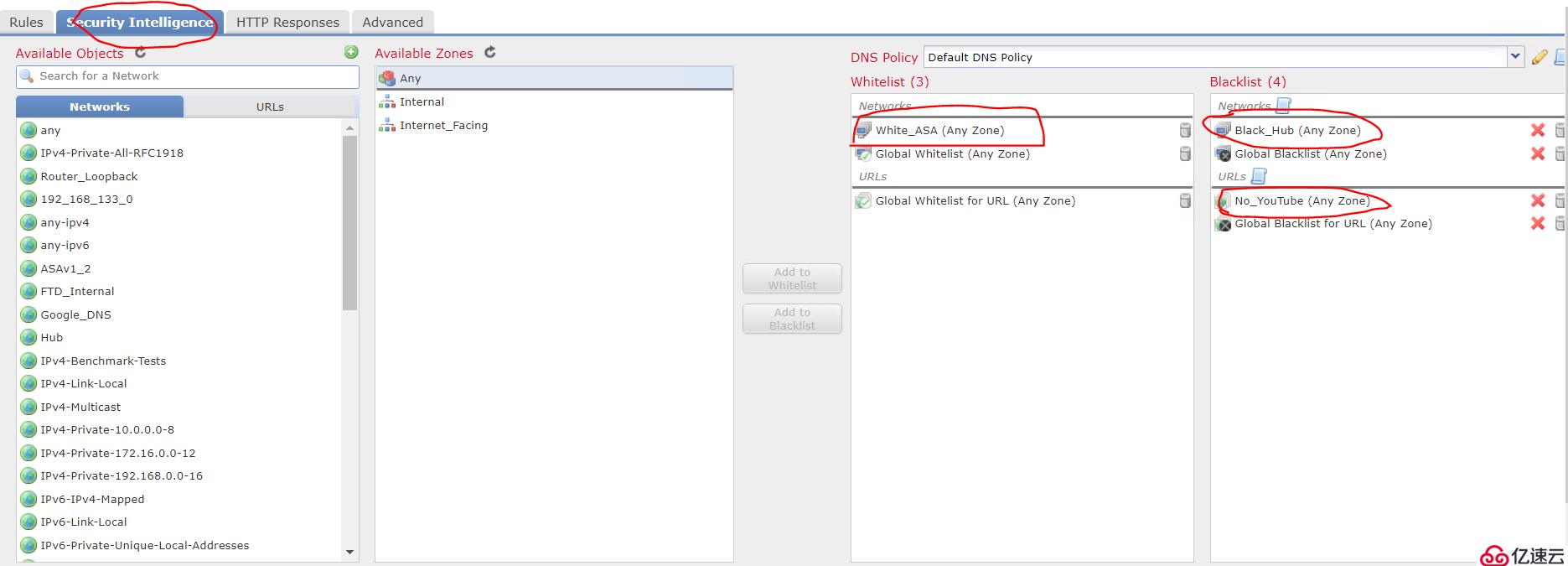

一个个看过来,Security Intelligence,是思科提供的一个黑白名单功能。

其实没有什么可以配置的,只要FMC能访问到因特网,他就能自动下载这个名单。

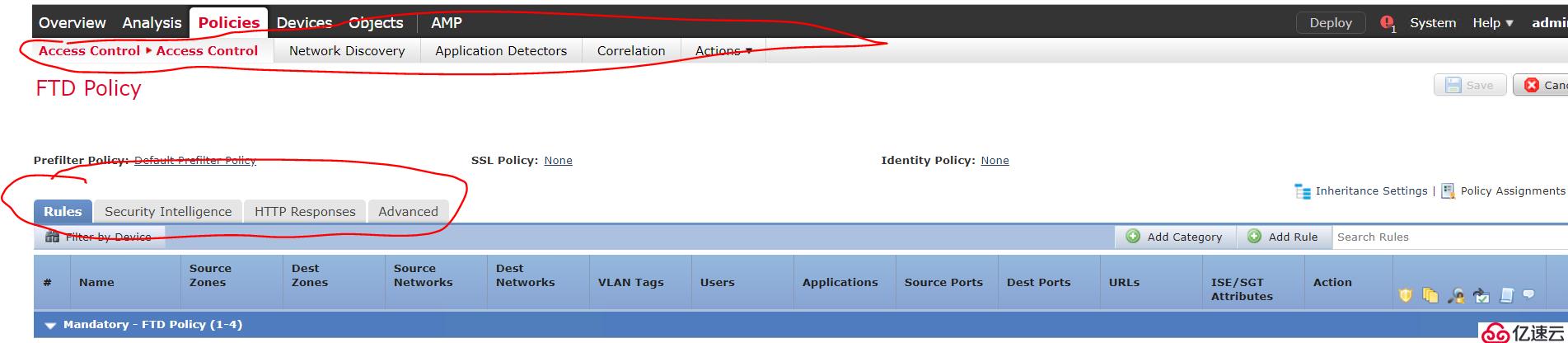

Access Control Policy

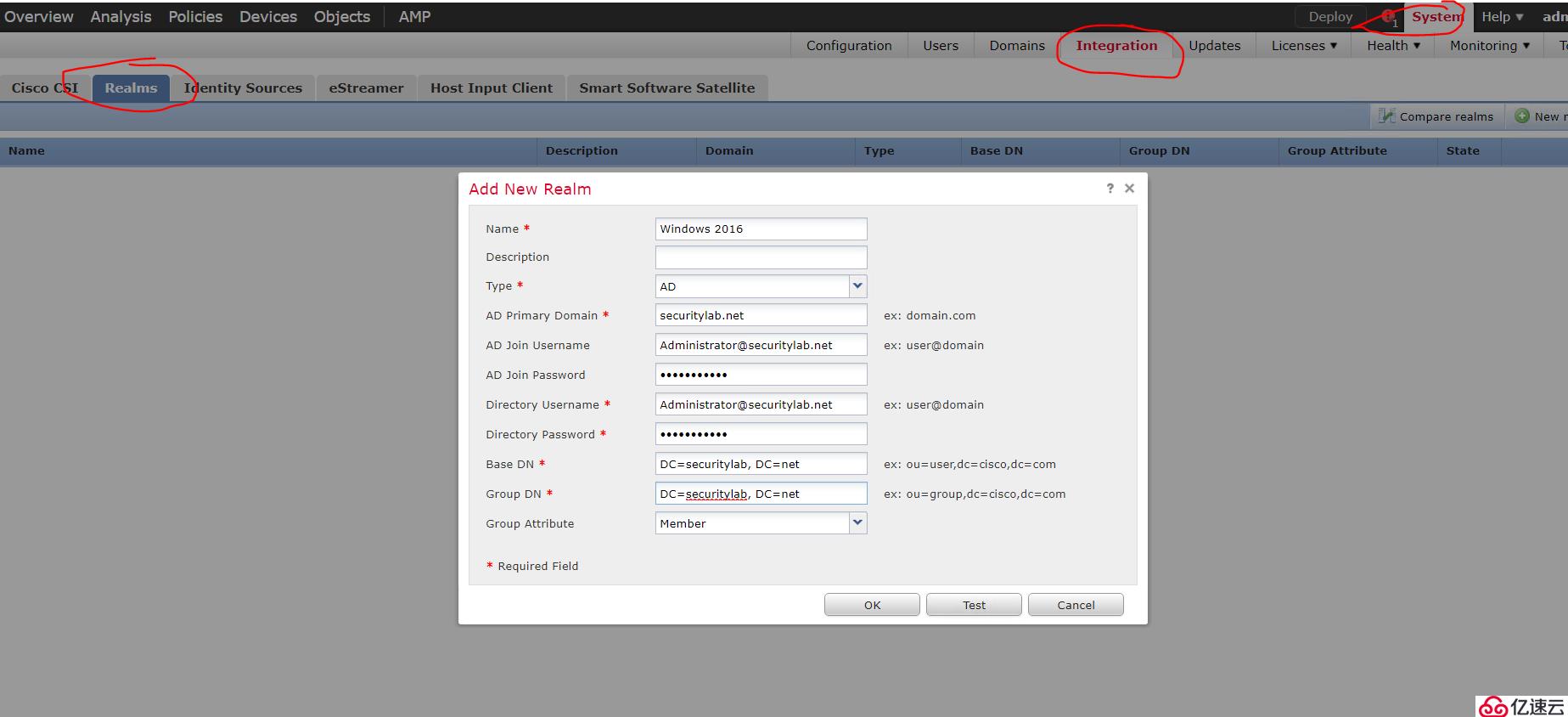

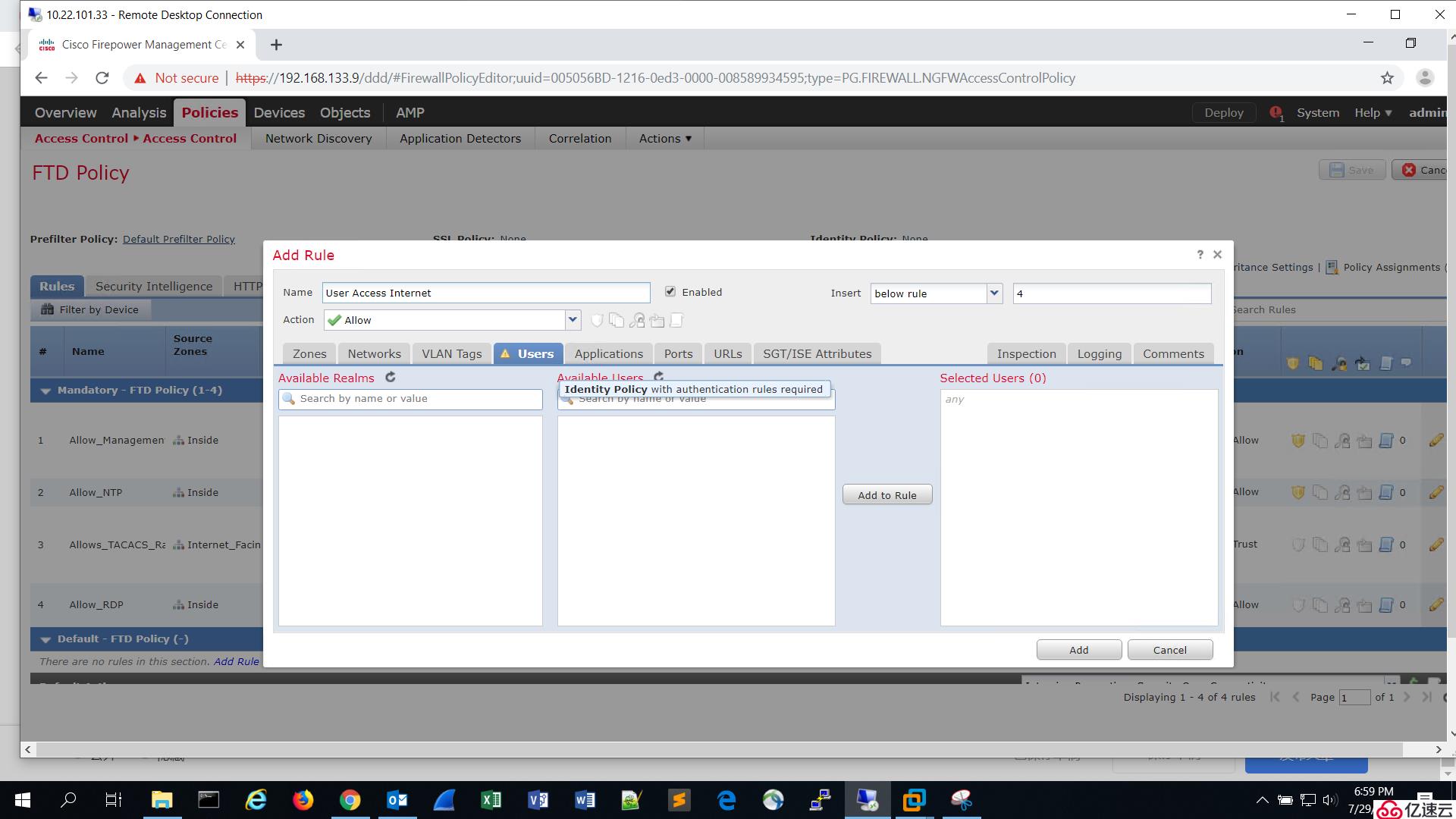

User Base Authentication

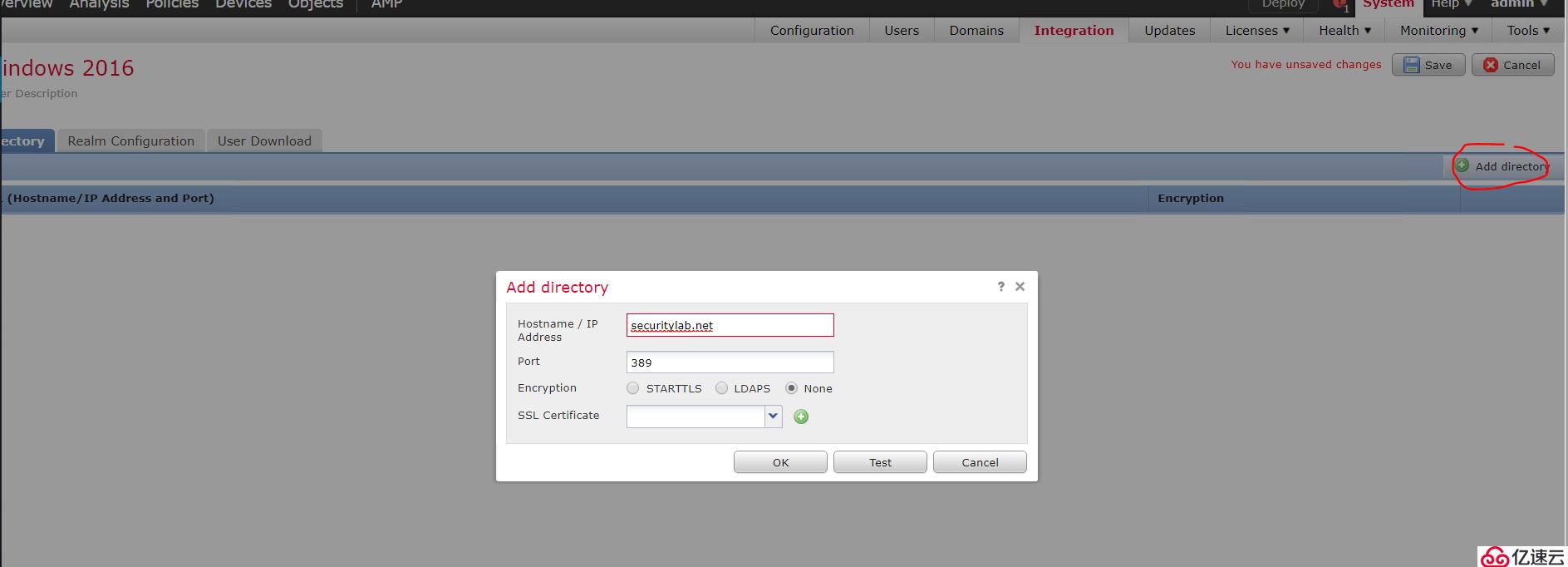

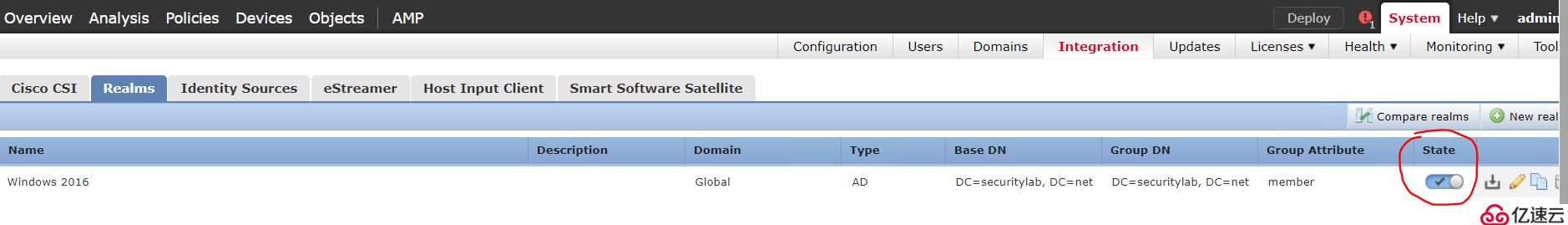

Active Directory Integration

记住Firepower是需要手动download这些用户信息的。

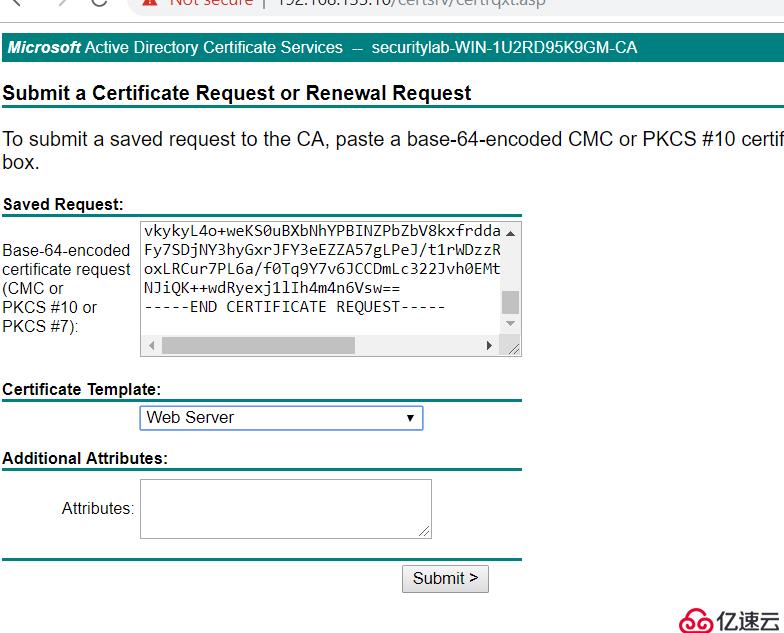

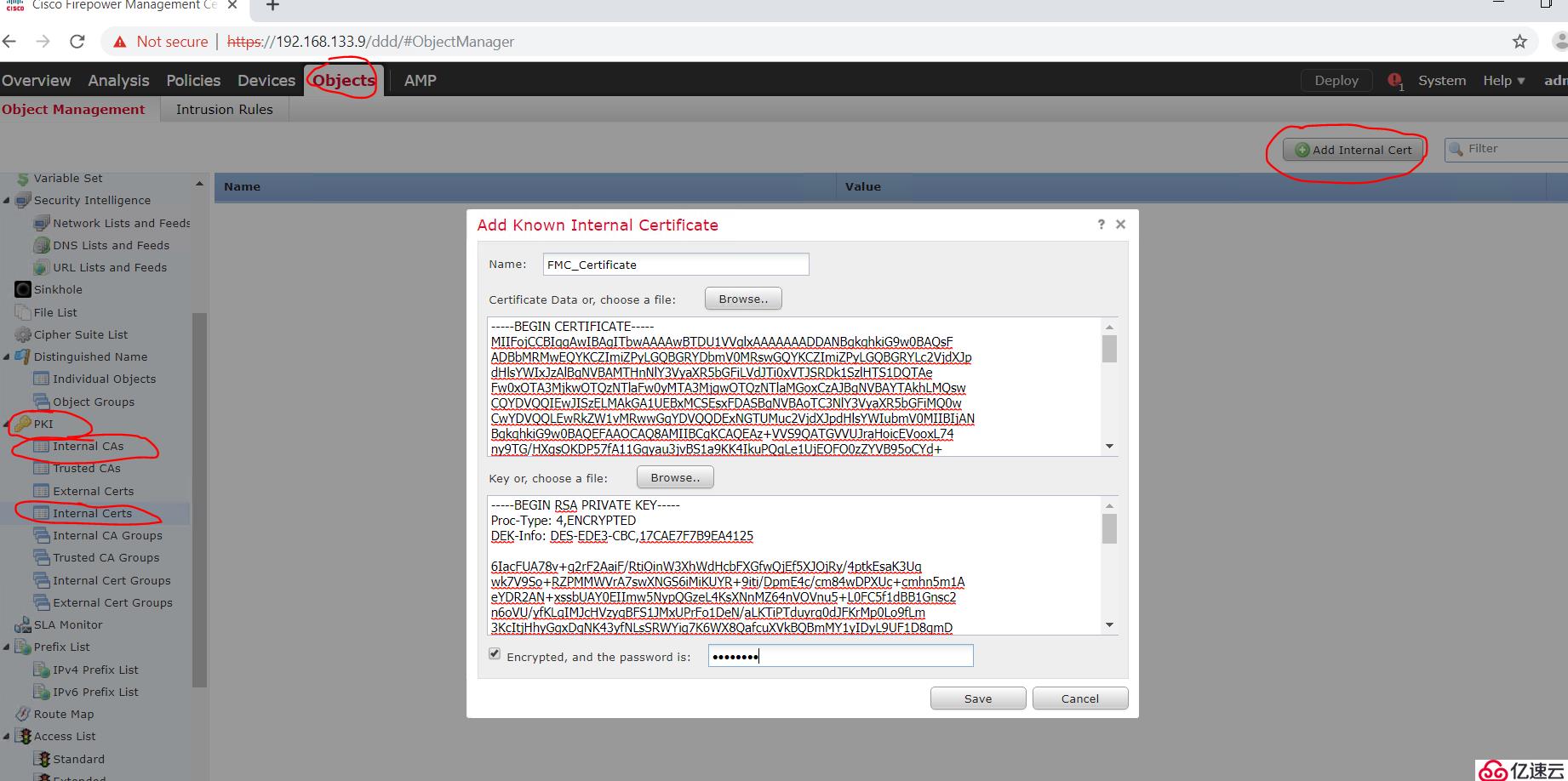

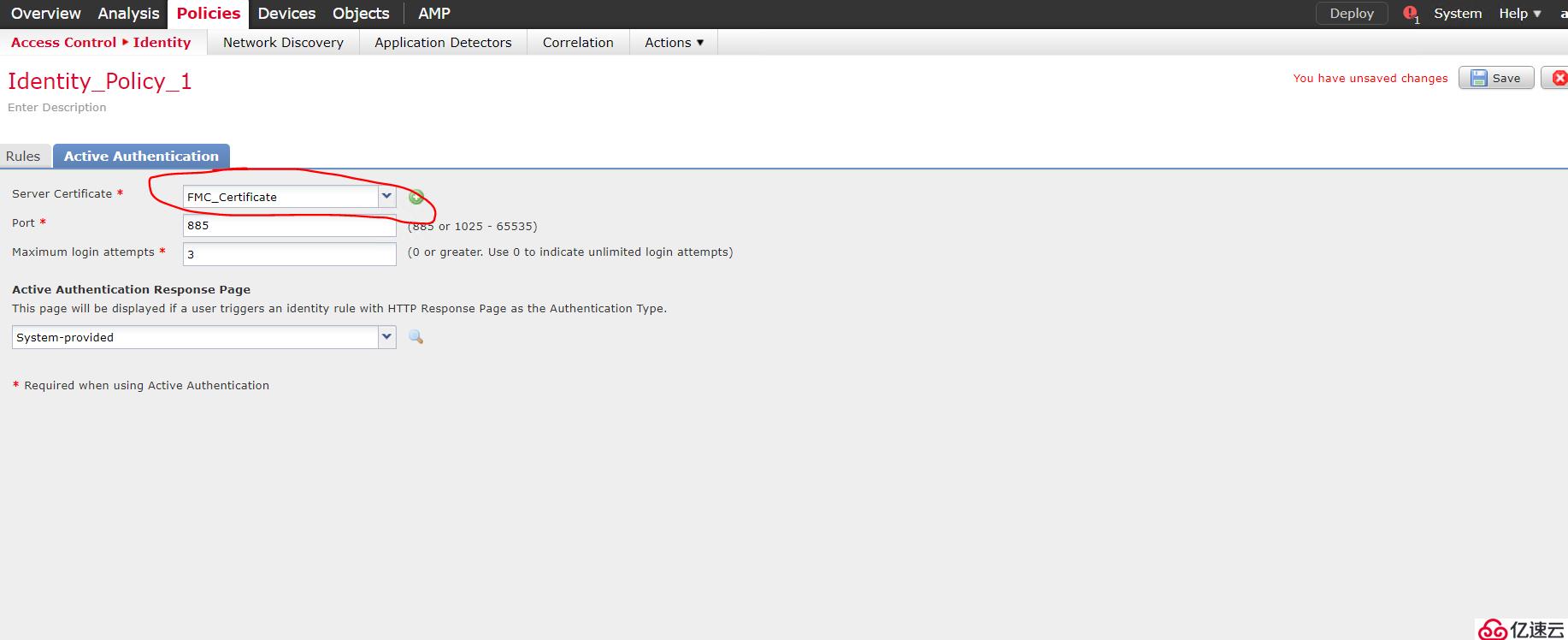

为FMC申请证书,这个其实是openssl的操作方法,如果要考无线的IE,WLC也是这么操作的。

首先sudo su - 切换到root

openssl genrsa -des3 -out Fire.key 2048 //生成私钥密钥对

openssl req -new -key Fire.key -out Fire.csr //成成一个CSR

把这个CSR放到home目录下,因为Winscp用admin登录对于root目录是没有权限的

用WinSCP下载CSR和密钥对之后,申请证书时候仍然使用web类型

在FMC上导入Root CA和 internal certificate,

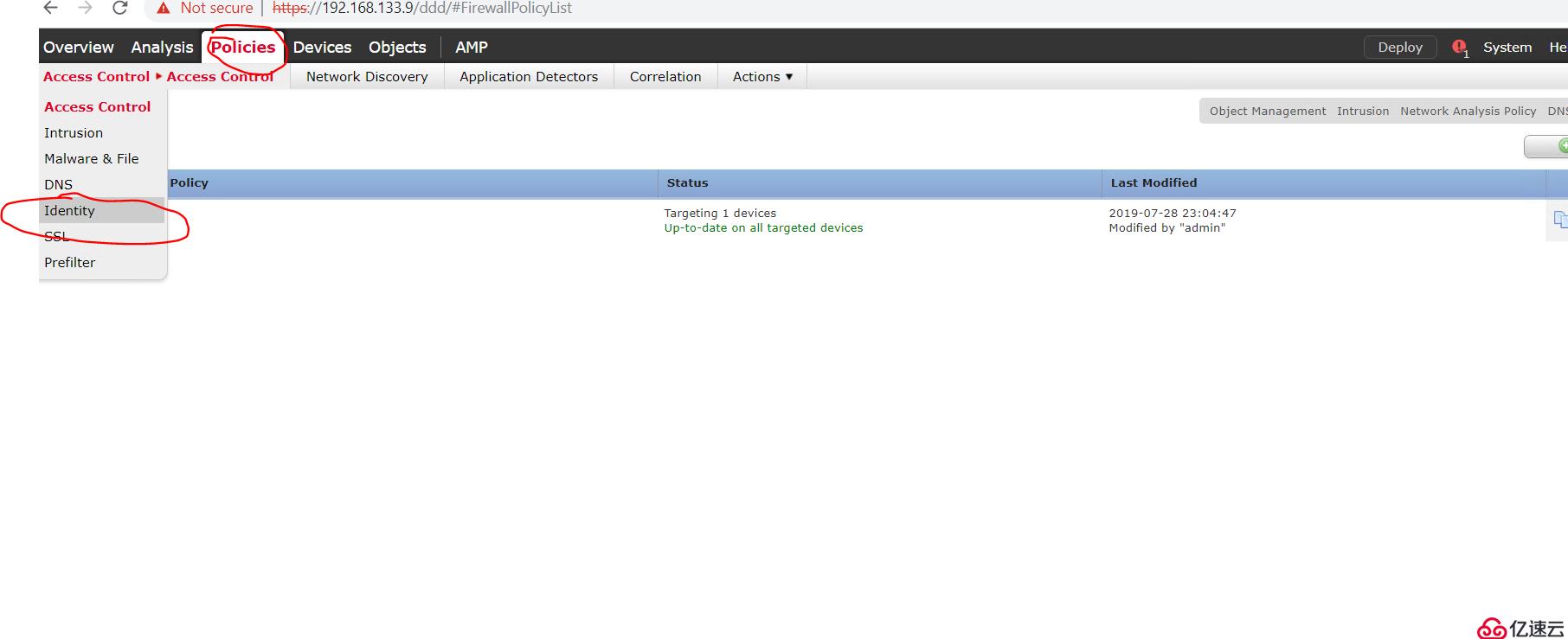

我的理解是,在做基于用户的认证之前需要配置identity policy

经过了大量的测试,我重装了FMC6.2.3 终于测试通过了。。。

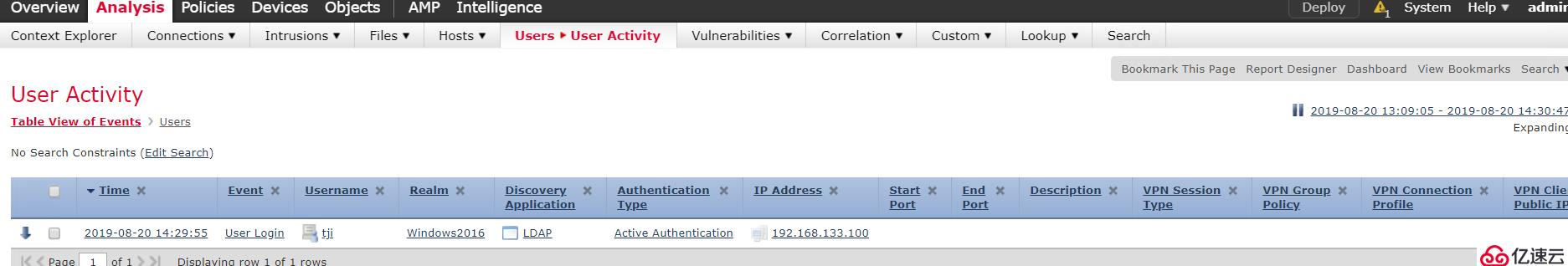

进入页面之后输入用户名密码,

我们可以看到user activity。现实中,我并没有想到一个场景需要使用active authentication。如果有空,我会再做一个user agent的实验。当然据说Firepower 的identity policy非常不稳定,不建议使用。

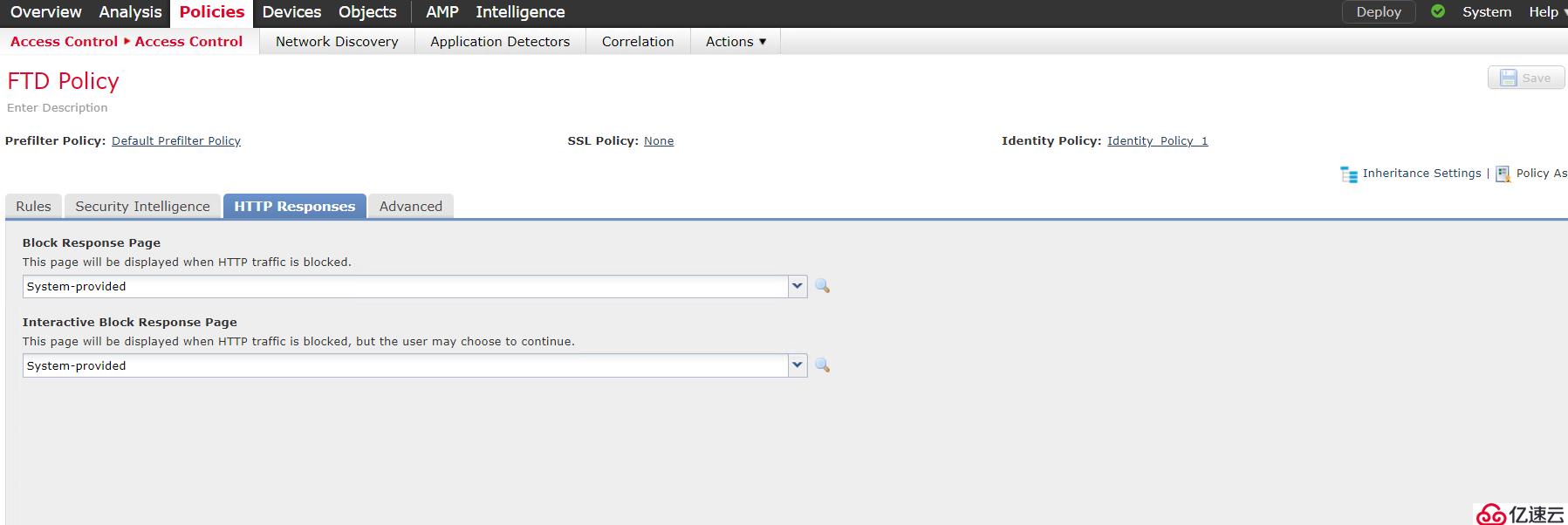

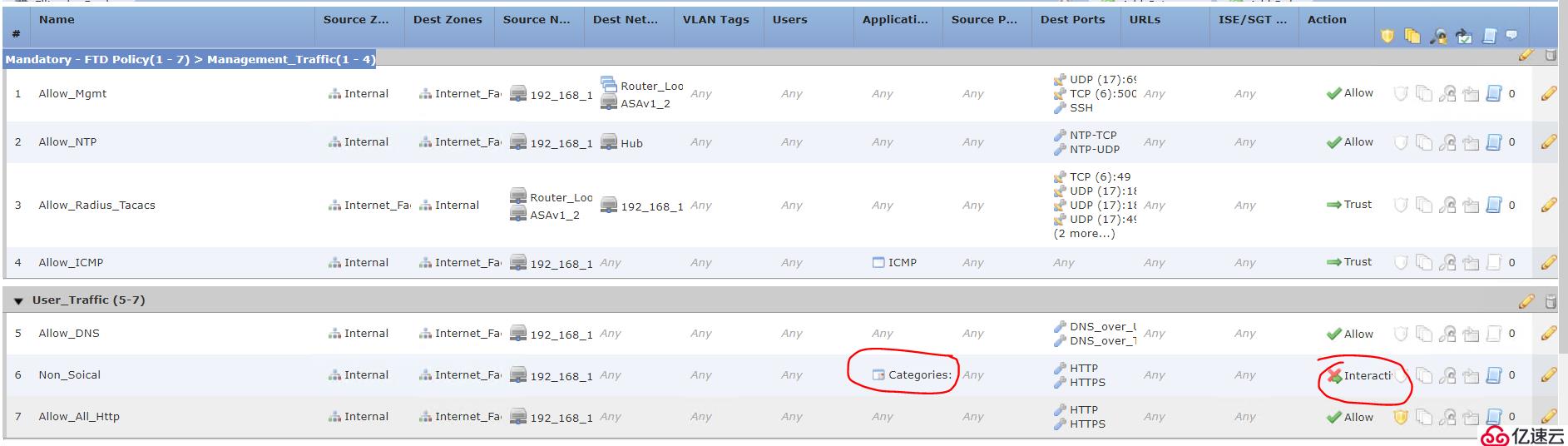

Interactive Block

FMC有个奇怪的特性,当你测试过一个网页之后,它会记住这个连接,包括ip地址等。所以你要更改ip地址,清网页的cache,实际上很复杂。。。所以难怪在生产环境当中运维会非常痛苦。performance很奇怪。anyway。

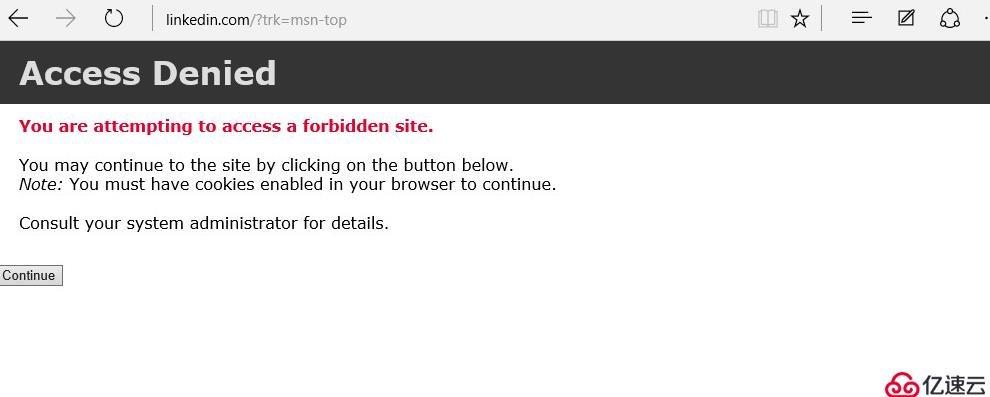

我这里测试过,似乎URL是不能识别的,得用app,才会有个interactive block

点击continue就会通过了

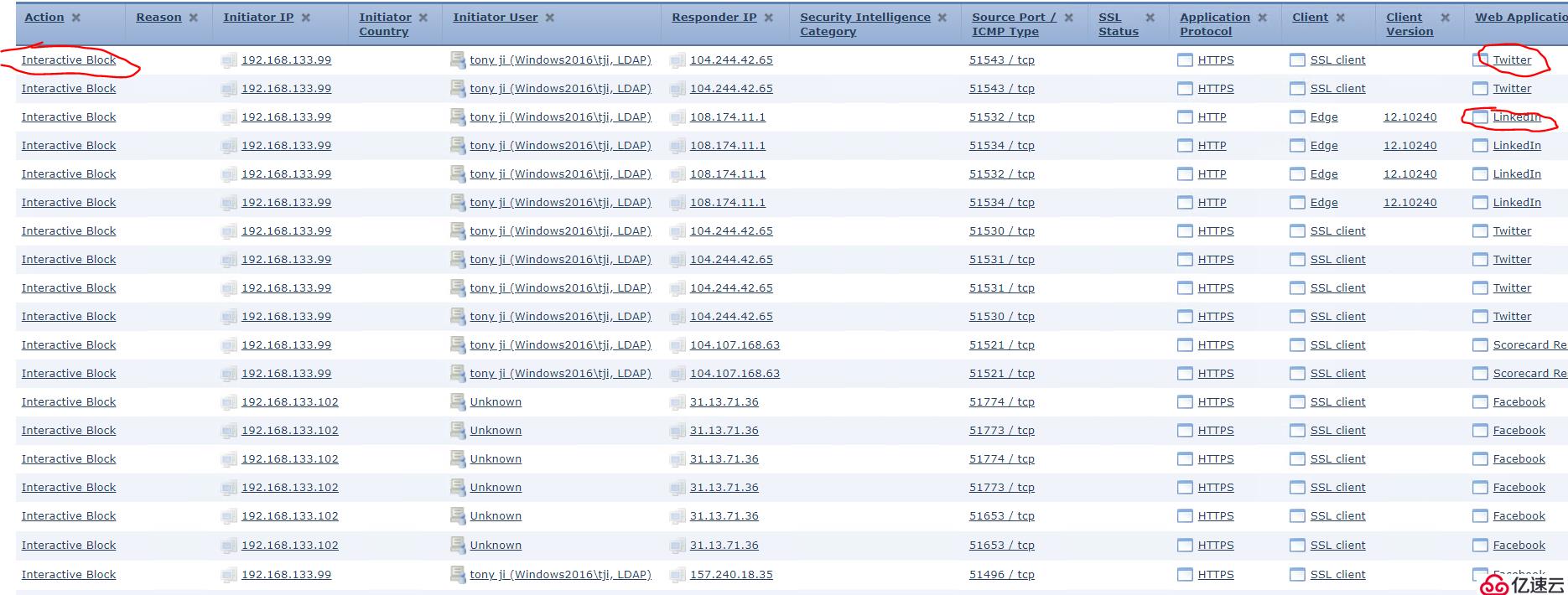

查看日志我们可以发现,其实仍然记住了我的user info

又是一个很不靠谱的特性。。。

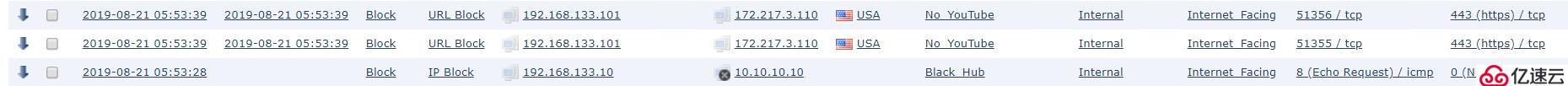

Security Intelligence,这个测试下来比较稳定。值得使用。

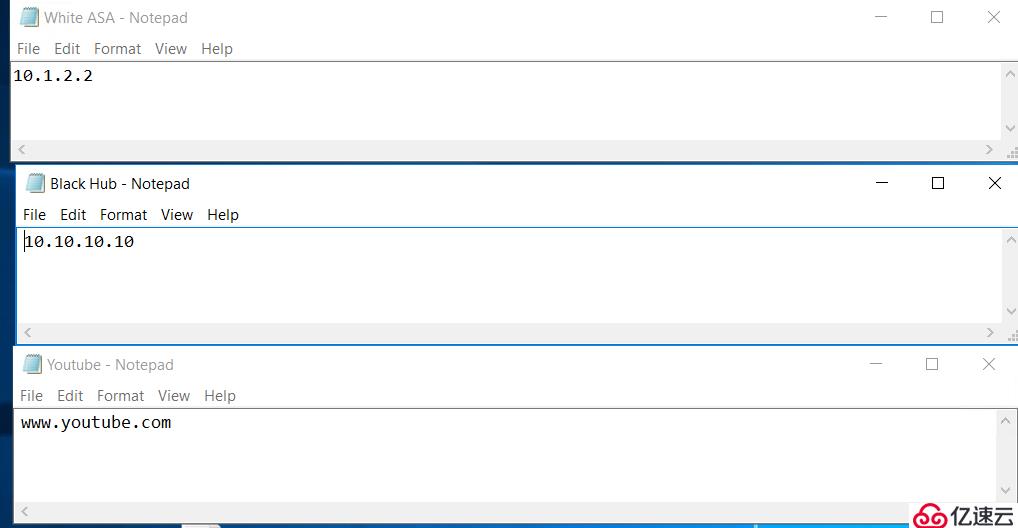

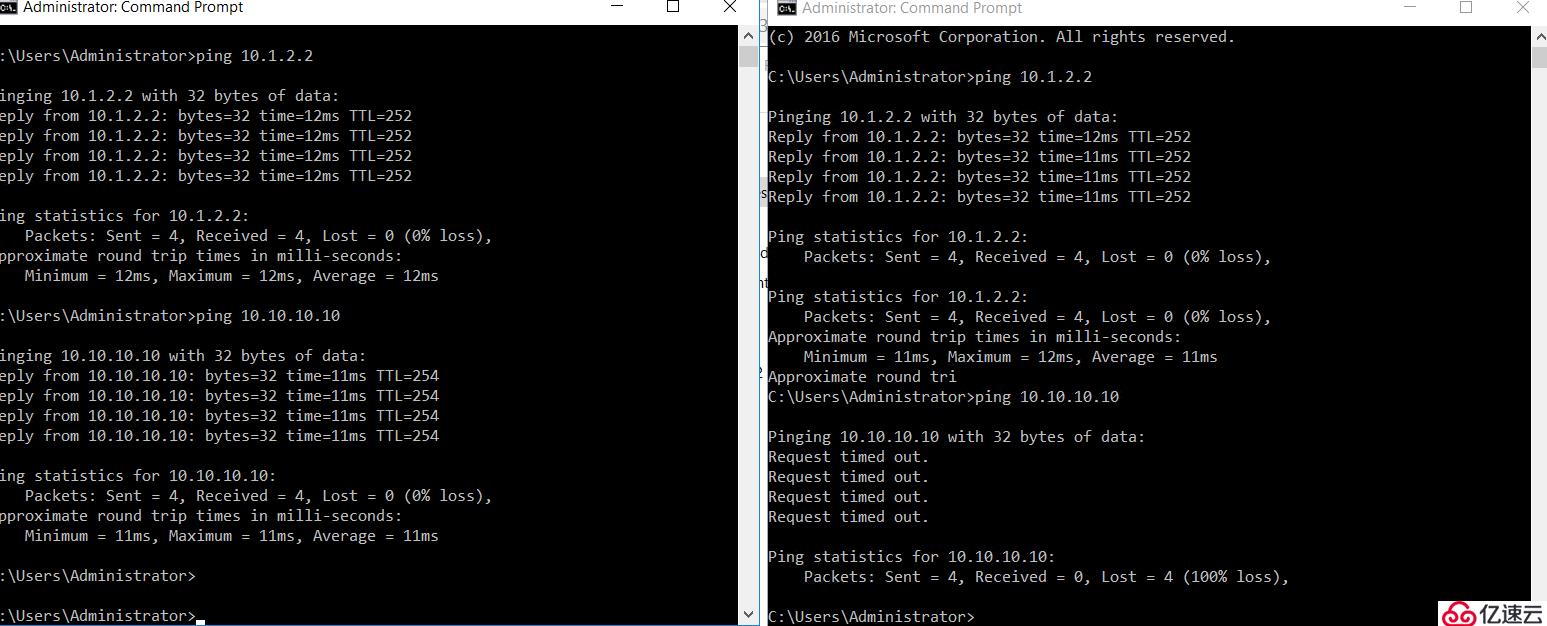

定义三个文件。

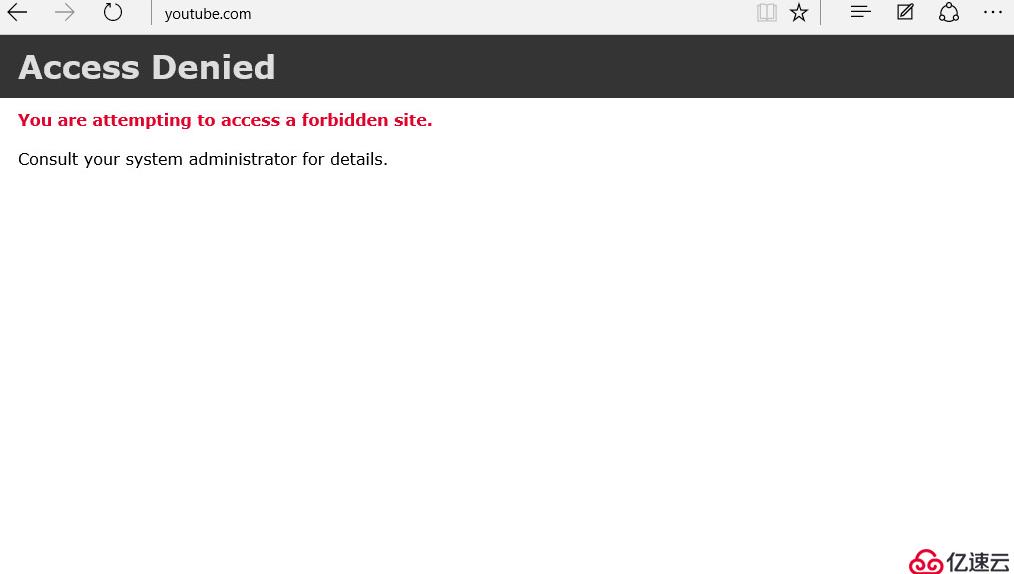

左边和右边分别是我部署这个SI之前与之后的对比。

youtube直接看不到了

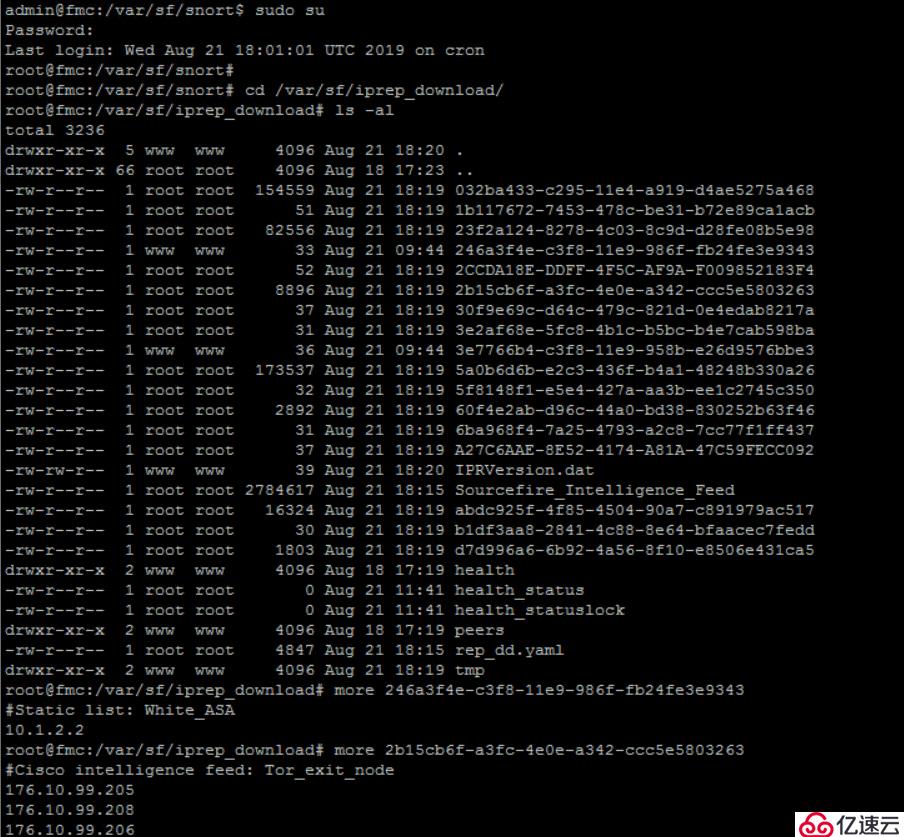

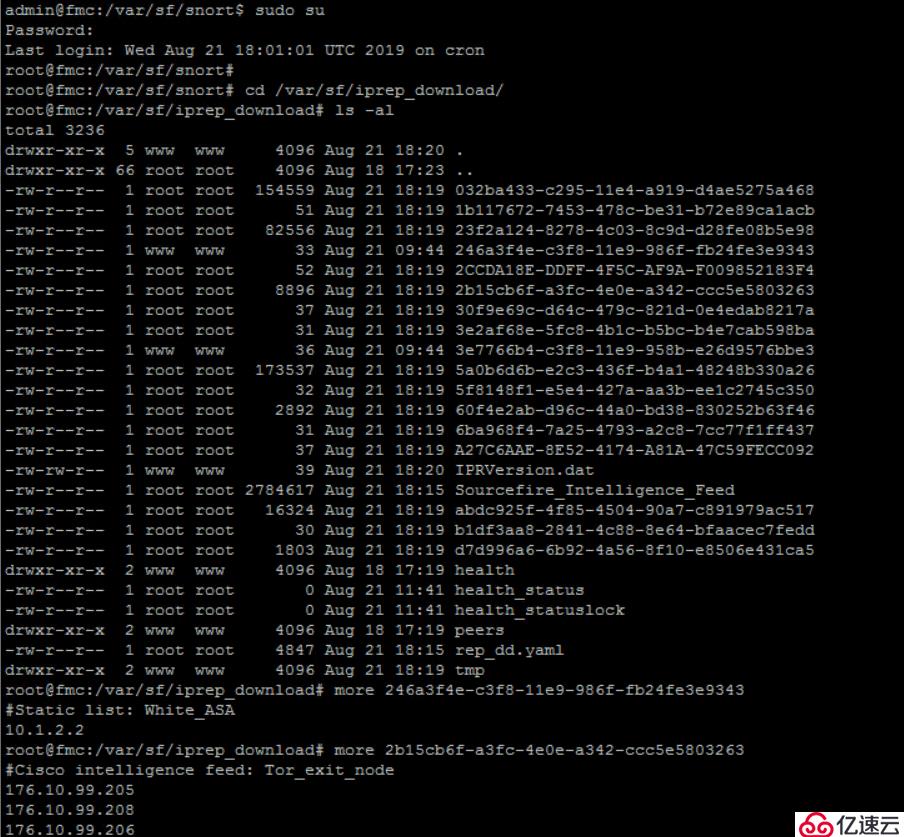

当然这种情况是我自己定义的,如果需要查看SI具体的feeds。登录到FMC上做如下操作:

sudo su

cd /var/sf/iprep_download

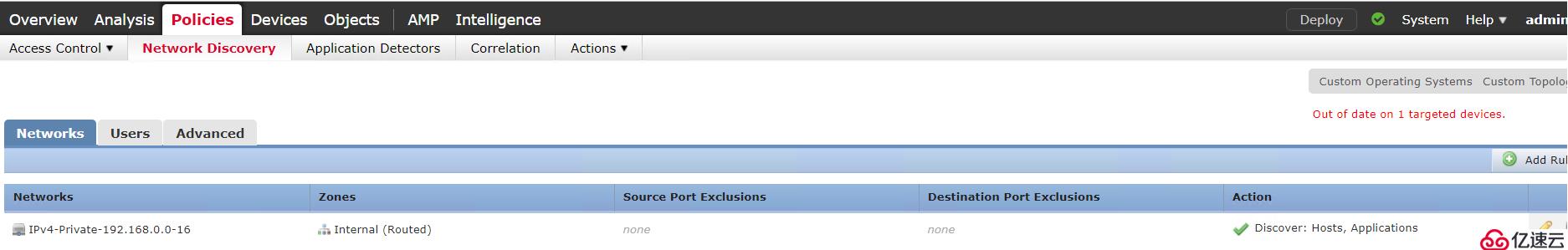

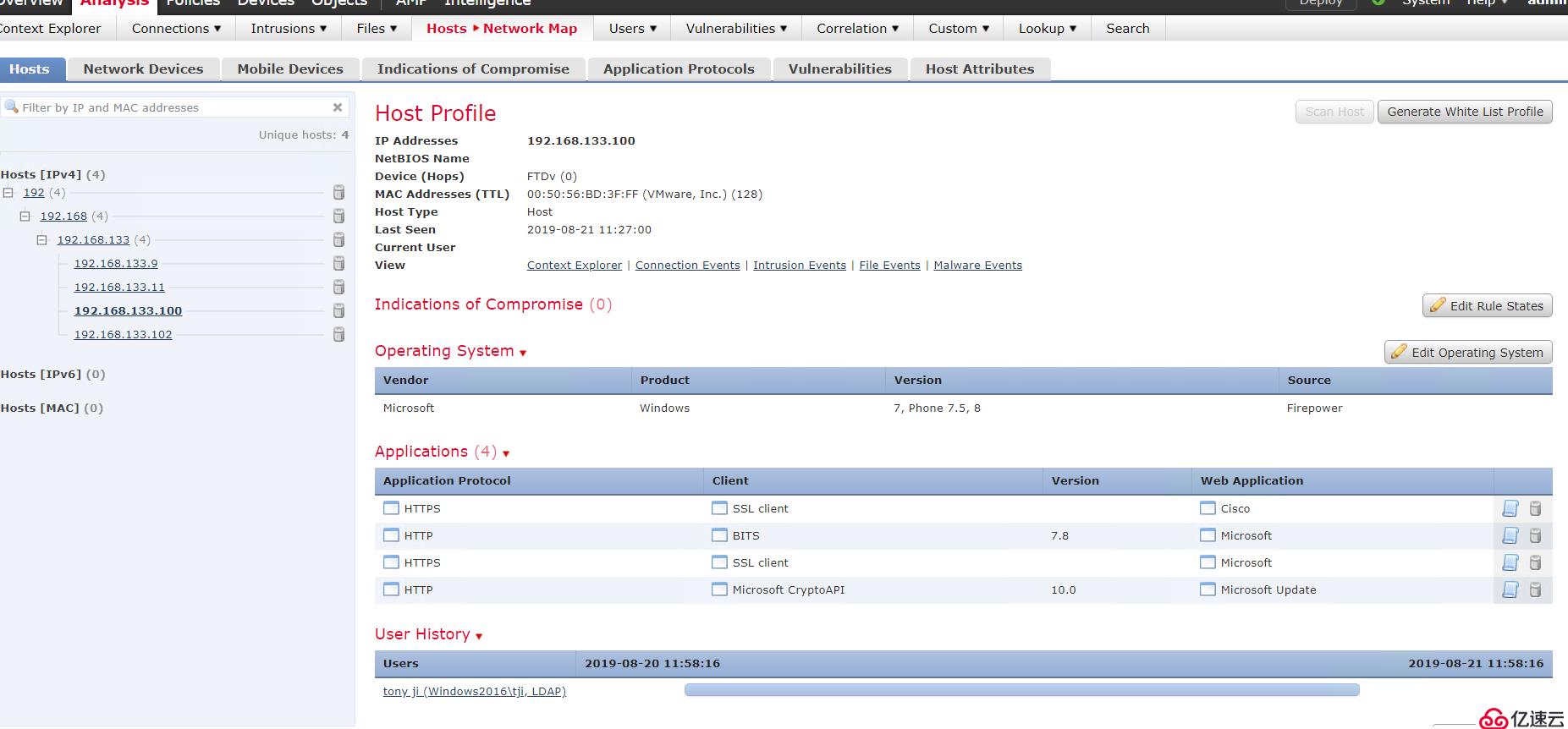

Network Discovery Policy

但我个人感觉探测出来的不是很准。

我一台win10 检测出来是Win7 或者Win8,情何以堪。当然你可以手工修正这个OS,然后在有针对的打补丁。最大的问题是,为什么6.2.3了,连windows2016 的选项都没有!这个feature又是一个差评!

不过在discover完所有主机之后,可以在其基础上配置IPS policy。有个firepower recommendations。

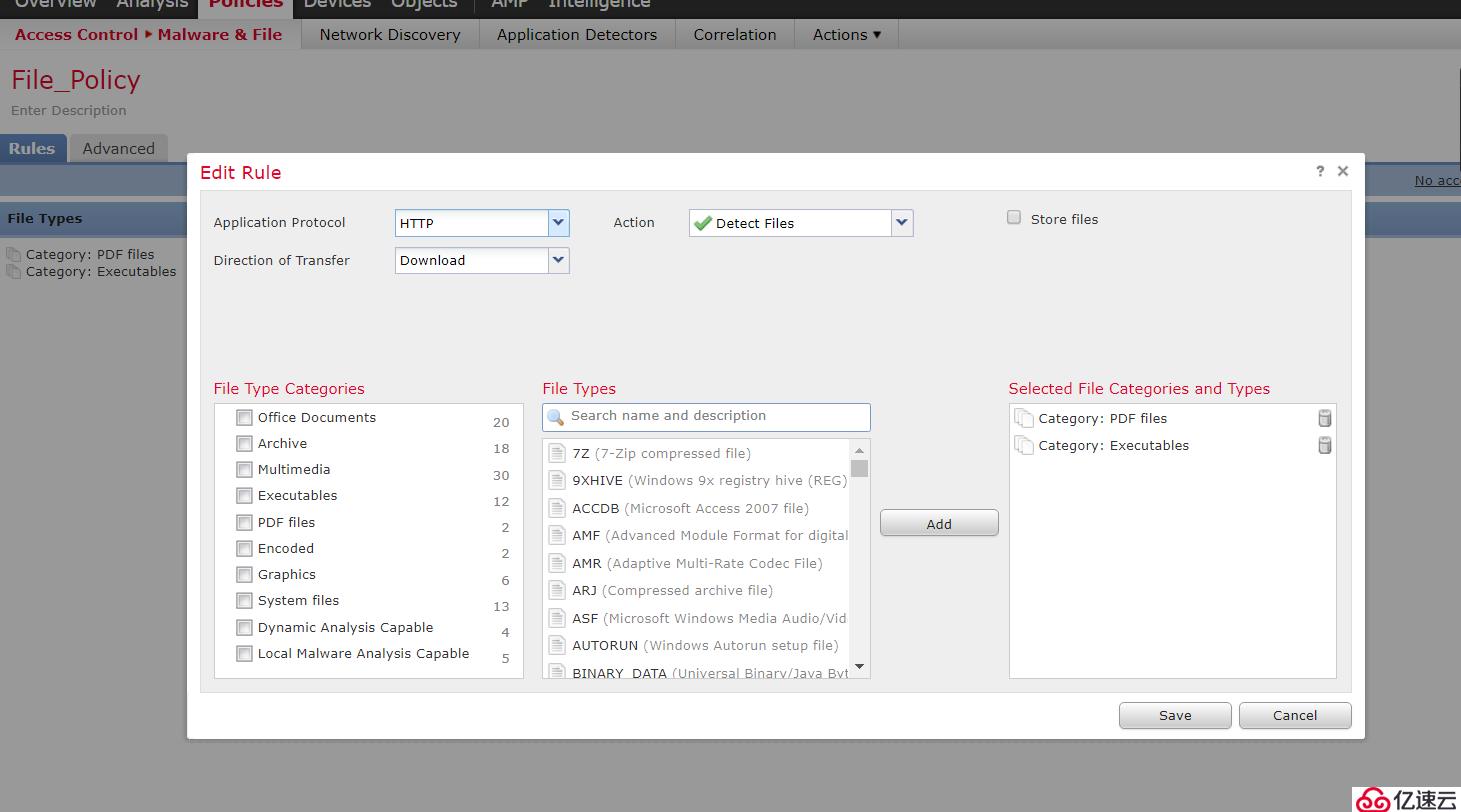

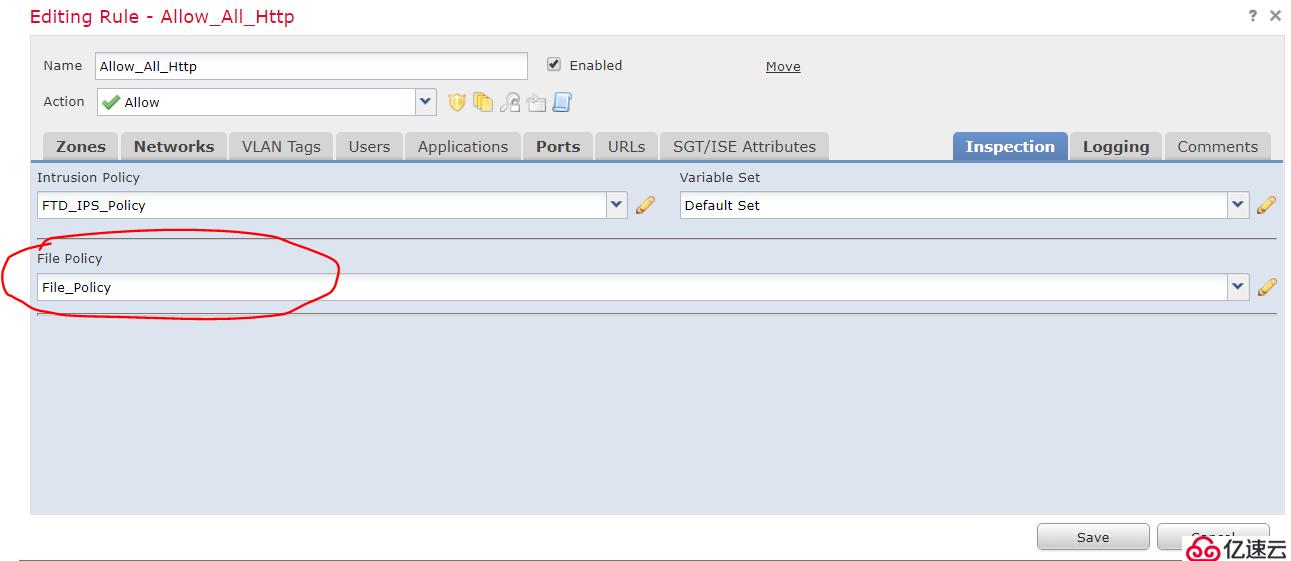

File policy

IPS Policy

Katherine有一篇关于IPS policy的youtube非常好:

https://www.youtube.com/watch?v=CxUKj_tkpU0&t=273s

将IPS policy的层次,和在测试方法都讲了出来。

大致先讲那么多,考完安全,回头一看还有篇草稿。。。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。