这篇文章给大家介绍Apache Tomcat WebSocket拒绝服务漏洞的EXP复现是怎样的,内容非常详细,感兴趣的小伙伴们可以参考借鉴,希望对大家能有所帮助。

最近看到很多利用Weblogic未授权命令执行漏洞(CVE-2020-14882/14883)而产生的新的挖矿姿势和webshell上传的姿势,使得笔者在看到Apache Tomcat WebSocket拒绝服务漏洞(CVE-2020-13935)这个时,不禁想去EXP复现下。

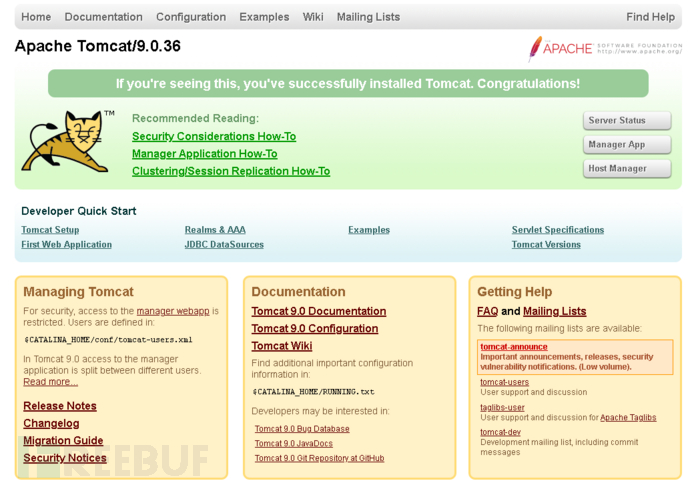

通过docker快速搭建tomcat9.0.36版本,效果如下:

根据https://github.com/RedTeamPentesting/CVE-2020-13935

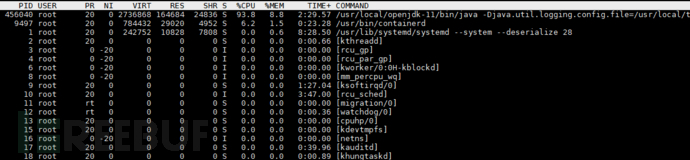

运行命令

go run main.go ws://localhost/examples/websocket/echoProgrammatic

可以看到cpu立即被占满

Apache Tomcat 10.0.0-M1~10.0.0-M6

Apache Tomcat 9.0.0.M1~9.0.36

Apache Tomcat 8.5.0~8.5.56

Apache Tomcat 7.0.27~7.0.104

-升级到Apache Tomcat 10.0.0-M7+

-升级到Apache Tomcat 9.0.37+

-升级到Apache Tomcat 8.5.57+

关于Apache Tomcat WebSocket拒绝服务漏洞的EXP复现是怎样的就分享到这里了,希望以上内容可以对大家有一定的帮助,可以学到更多知识。如果觉得文章不错,可以把它分享出去让更多的人看到。

亿速云「云服务器」,即开即用、新一代英特尔至强铂金CPU、三副本存储NVMe SSD云盘,价格低至29元/月。点击查看>>

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。

原文链接:https://www.freebuf.com/vuls/254236.html