今天就跟大家聊聊有关Wi-Fi流量信息泄漏CVE-2019-15126漏洞通告是怎样的,可能很多人都不太了解,为了让大家更加了解,小编给大家总结了以下内容,希望大家根据这篇文章可以有所收获。

2020年02月27日,360CERT监测发现 ESET 公司公开了一篇针对 WI-FI 漏洞 KR00K 的研究报告。该漏洞编号为 CVE-2019-15126。

该漏洞可以在无 WI-FI 密码的情况下对受影响设备的部分 WI-FI 流量进行解密。

360CERT对该漏洞进行评定

| 评定方式 | 等级 |

|---|---|

| 威胁等级 | 中危 |

| 影响面 | 广泛 |

该漏洞评定的几个重要依据如下:

主要影响Broadcom和Cypress的芯片

需要攻击者物理接近受影响的设备

只能解密和泄漏部分流量

无法对流量内容进行篡改

360CERT建议广大用户及时更新 固件/软件/系统 版本。做好资产 自查/自检/预防 工作,以免遭受攻击。

以下内容均来自 ESET 报告

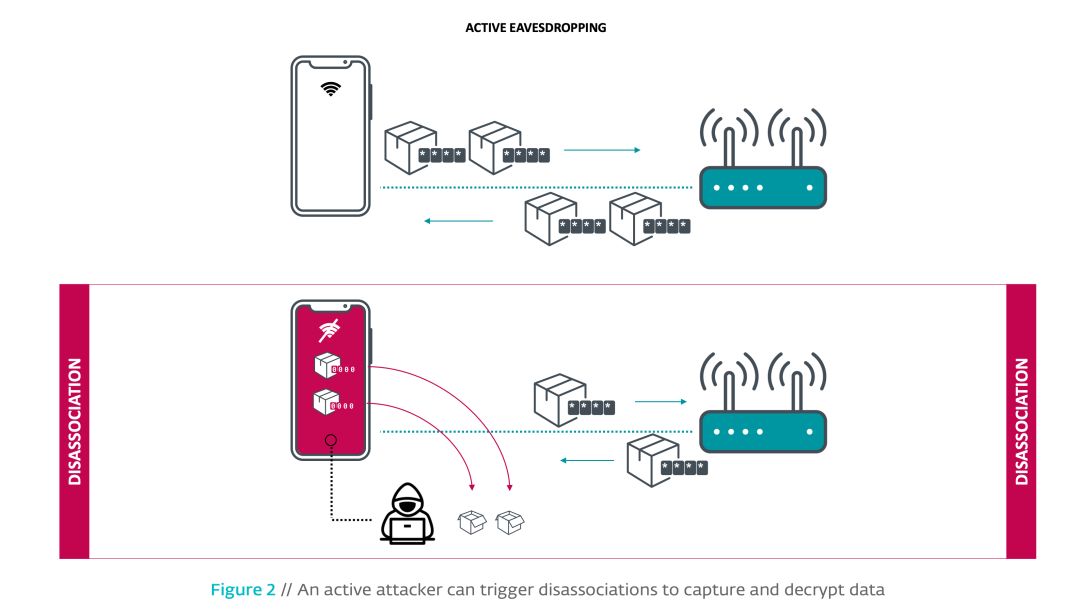

ESET 研究发现,当受影响的芯片在触发 WI-FI 断开 这一操作时。会将用于加密的密钥全置为 0。(该操作是符合标准的)

出现的问题是受影响的芯片会将缓冲区中剩余的数据用该密钥加密后进行发送。因此攻击者可以解密该部分 WI-FI 流量。

主要影响以下设备/芯片

| 厂商 | 设备/芯片名称 |

|---|---|

| broadcom | bcm4356 |

| broadcom | bcm4389 |

| broadcom | bcm4375 |

| broadcom | bcm43012 |

| broadcom | bcm43013 |

| broadcom | bcm43752 |

| Amazon | Echo 2nd gen |

| Amazon | Kindle 8th gen |

| Apple | iPad mini 2 (ipad_os < 13.2) |

| Apple | iPhone 6, 6S, 8, XR (iphone_os < 13.2) |

| Apple | MacBook Air Retina 13-inch 2018 (mac_os < 10.15.1) |

| Nexus 5 | |

| Nexus 6 | |

| Nexus 6S | |

| Raspberry | Pi 3 |

| Samsung | Galaxy S4 GT-I9505 |

| Samsung | Galaxy S8 |

1.请直接与芯片制造商联系以获取有关KR00K漏洞的补丁;

2.对受影响的设备进行升级。

因该漏洞只是针对 WI-FI 流量进行解密。360CERT 建议用户尽量使用 HTTPS/TLS 进行网络通信。该方式可以一定程度地减缓漏洞来带的影响。

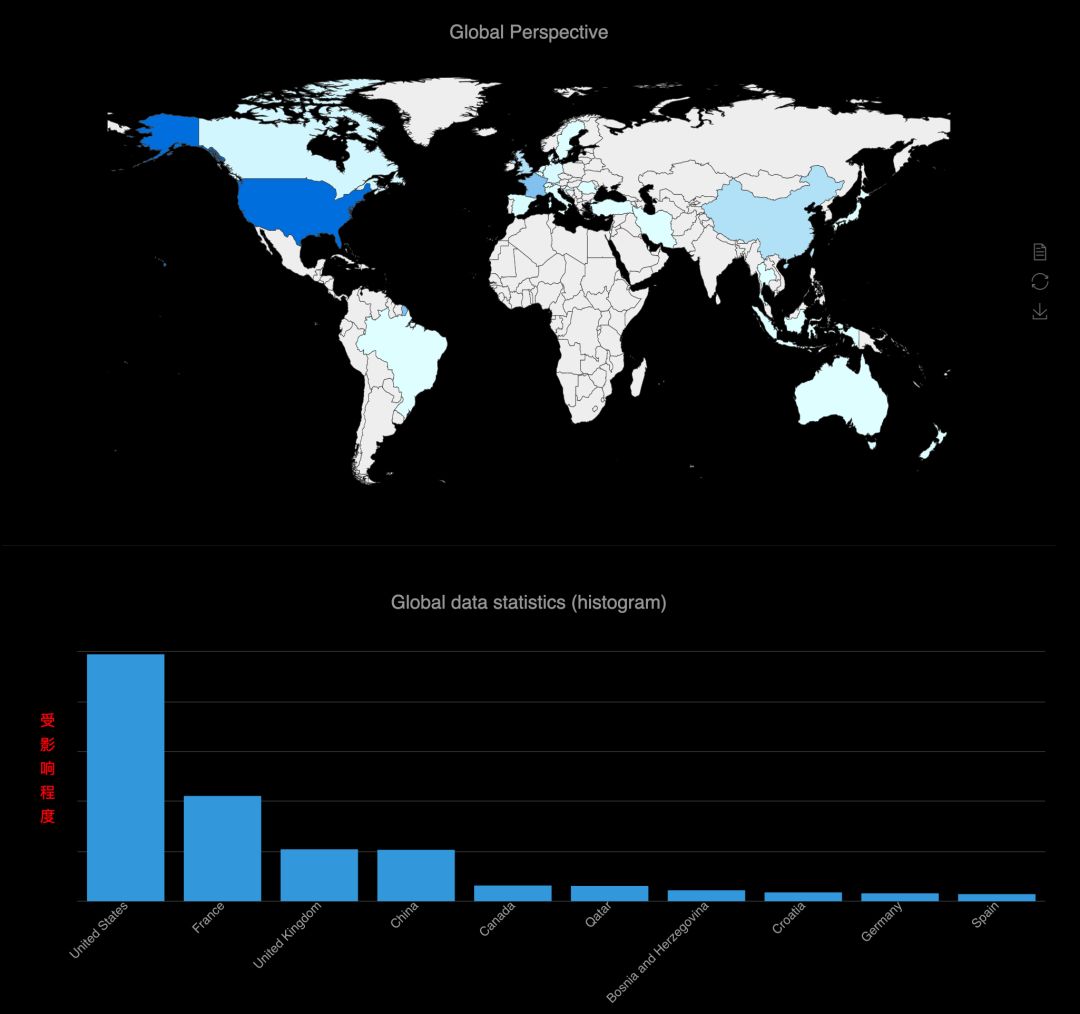

360安全大脑-Quake网络空间测绘系统通过对全网资产测绘,针对部分受影响的设备进行测绘。具体分布如下图所示。(由于该漏洞特殊性,该数据仅供参考)

看完上述内容,你们对Wi-Fi流量信息泄漏CVE-2019-15126漏洞通告是怎样的有进一步的了解吗?如果还想了解更多知识或者相关内容,请关注亿速云行业资讯频道,感谢大家的支持。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。